SOC-tjänster för Effektiv Hotdetektering och Respons

Komplett SOC as a Service för er IT‑säkerhet dygnet runt

Våra heltäckande soc tjänster skyddar er affärskritiska IT-drift mot evolverande cyberhot, 24/7. Som en ledande leverantör erbjuder vi soc as a service som kombinerar avancerad teknik med mänsklig expertis för maximalt skydd.

Kontakta oss

Inledning

Säkra era digitala tillgångar med våra soc tjänster

Våra SOC-tjänster är byggda för att skydda din verksamhet mot avancerade och snabbt föränderliga cyberhot.Genom vår modell för soc as a service får ni tillgång till ett specialiserat team som dygnet runt övervakar, identifierar och hanterar incidenter. Denna kompletta soc service skyddar hela er soc it-miljö genom att proaktivt upptäcka sårbarheter och förebygga framtida angrepp, vilket kontinuerligt stärker er motståndskraft.

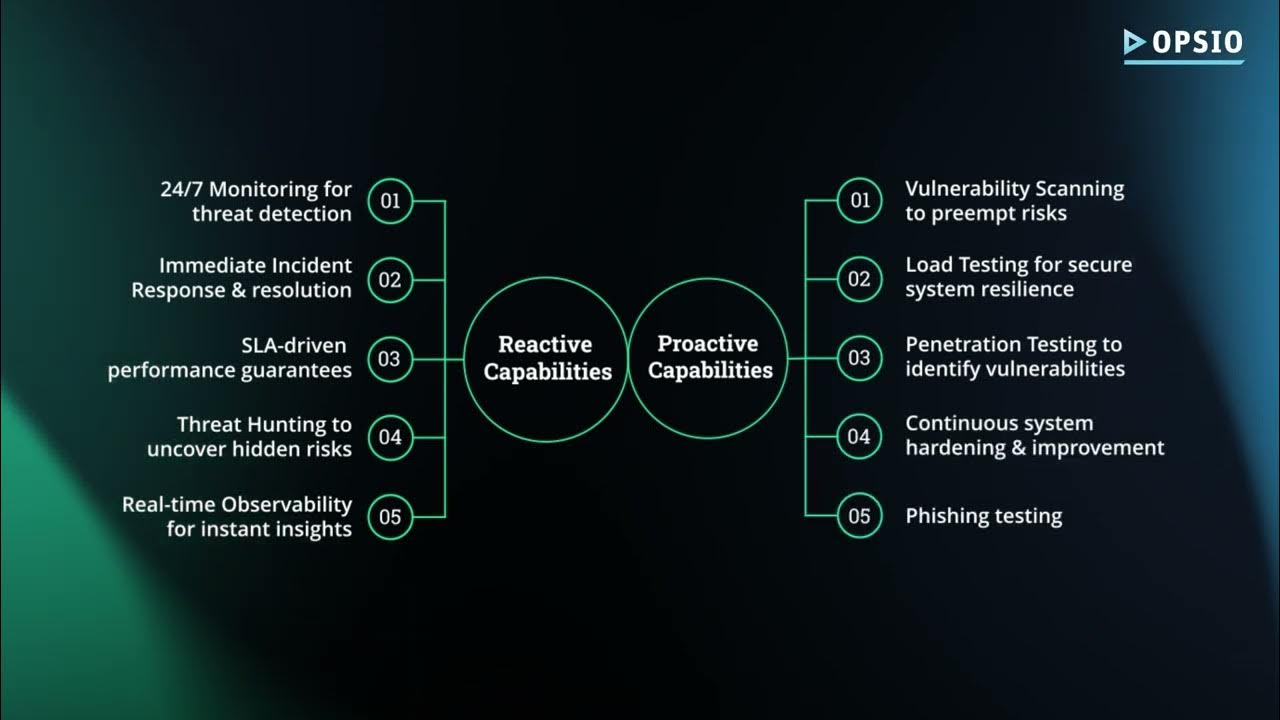

Proaktiv och reaktiv säkerhet

24/7/365

Hur går det till?

Skräddarsydda soc tjänster från ett certifierat team

Opsio levererar soc as a service tjänst med fullt fokus på anpassning utifrån din bransch, din tekniska miljö och dina säkerhetskrav. Oavsett om du behöver dygnet runt-övervakning, incidenthantering eller stöd i att följa specifika ramverk, utformar vi lösningen för att passa just din verksamhet. Vårt SOC-team fungerar som en förlängning av din IT-avdelning och integreras direkt i din befintliga infrastruktur. Du får en samlad bild av säkerhetsläget, med snabb avvikelsedetektion, tydliga insikter och operativt stöd som stärker din motståndskraft. Våra säkerhetstjänster levereras av ett multicertifierat och specialiserat team, med gedigen erfarenhet av såväl proaktivt som reaktivt och forensiskt arbete

Hur drar företag nytta av SOC-säkerhetstjänster?

Undvik affärsstörningar med SOC-säkerhetstjänster.

Företag som är beroende av digital arkitektur blir alltmer sårbara för cyberattacker som dataintrång, ransomware och skadeprogram. I sådana situationer kan verksamheter drabbas av allvarliga störningar som driftstopp, förlust av kritisk information och korruption av känslig data. SOC-säkerhetstjänstleverantörer som Opsio, med sin expertis, förser företag med övervakning dygnet runt, identifiering av mönster som tyder på skadeprogram eller intrång, samt vidtar åtgärder för att åtgärda sådana hot.

Våra tjänster

Cybersäkerhet på riktigt med perfekt mix för maximal motståndskraft

Motståndskraft mot cyberattacker

Våra tjänster omfattar löpande övervakning av system och nätverk för att upptäcka misstänkt aktivitet. Om några fel eller hot upptäcks följer vårt team en strukturerad process för att lösa problemet, vilket resulterar i minimerad nedtid, begränsad dataförlust och driftpåverkan.

Sårbarhetsanalys

Säkerhet är ingen engångsaktivitet. Genom att genomföra återkommande detaljerade sårbarhetsanalyser av din miljö hjälper vi dig att hitta nya säkerhetsbrister över tid, och implementerar lösningar för att effektivt (och kontinuerligt) säkerställa att svagheter elimineras.

Phishing

Den svagaste länken när det kommer till säkerhet är användaren. Vi genomför regelbundna phishingtester för att analysera användarbeteenden och identifiera medvetenhetsnivån hos era anställda. Med insikt om avdelningar och individer som är mottagliga för phishing-attacker kan vi tillsammans sätta en utbildningsstrategi som främjar säker hantering och hög medvetenhet - oavsett teknisk mognadsgrad.

Belastningstestning

I vårt återkommande ansvar kan vi även genomföra regelbundna belastningstester, för att säkerställa att dina system kan hantera ökad trafik och motstå attacker.

Effektiv incidenthantering 24/7

Vårt team säkerställer att dina säkerhetsincidenter får snabbast möjliga hantering, oavsett tid på dygnet eller dag på året. Våra experter övervakar din miljö för sårbarheter, riskfyllt beteende, och andra indikationer på pågående attacker. Vi agerar på incidenten, åtgärdar felet, och säkerställer att din miljö snabbt återhämtar sig.

Skräddarsydda lösningar

Vi formar SOC-tjänsten efter din miljö, dina risker och dina affärsmål. Oavsett plattform, bransch eller komplexitet integreras våra lösningar sömlöst och förstärker din befintliga infrastruktur utan att skapa onödiga störningar.

Viktiga fördelar

Säkerställ kontinuitet i verksamheten med våra SOC-tjänster

- Förbättrad säkerhetsställning för förbättrade affärsprocesser

- Omfattande säkerhetssupport från vårt expertteam

- Automatiserade och manuella processer, reaktiva och proaktiva ansvar.

- Dedikerat specialistteam som säkerställer motståndskraften i din affärskritiska drift.

- Skräddarsydda lösningar anpassade utifrån din verksamhets unika krav och behov.

- Kontinuerlig övervakning och analys för att säkerställa genomförandet av snabba åtgärder

- Leverans i linje med gällande best practices (t.ex. SANS, NIST, OWASP) och regelverk (NIS2, DORA, GDPR).

- Vi ger dig ett förstärkt försvar som anpassas efter hotbilden - för en motståndskraftig och skyddad IT-miljö.

Branscher

SOC-tjänster anpassade för din verksamhet och bransch

Net-Centric

Vi möjliggör driftsäkra och skalbara molnmiljöer för digitala verksamheter med krav på ständig tillgänglighet, automatisering och dataskydd.

Tillverkning

Vi stöttar industriföretag med molndrift som säkert integrerar OT och IT – för smidig produktion, säker datahantering, maximal upptid och agil skalning.

Fintech & Banking

Vi levererar säkerhetstjänster för finansindustrins höga krav – med fokus på redundans, regelefterlevnad, effektivitet och tillgänglighet.

Travel & Hospitality

Vi säkrar molnmiljöer för rese- och gästindustrin med fokus på tillgänglighet, realtidsskydd mot hot, dataintegritet och driftsäkerhet i affärskritiska IT-miljöer.

Ligg steget före

Få månatliga insikter om den senast tillgängliga teknologin, med input om hur du bäst kan dra nytta av den.

Varför välja Opsio?

Ett helhjärtat ansvar för er säkerhet med våra soc tjänster

Vi levererar soc as a service för företag som inte har råd med ”att hoppas”. Vårt team fungerar som er förlängda säkerhetsavdelning och erbjuder proaktiva soc tjänster dygnet runt. Med en datadriven approach kombinerar vår soc service sårbarhetsanalys, realtidsövervakning och incidenthantering. Vi skyddar hela er soc it-miljö för att upptäcka, isolera och åtgärda risker innan de påverkar er verksamhet.

Security Operations Center: Nästa steg

Inledande möte

Först träffar vi ditt team för att förstå krav, behov och affärsmål.

Förslag

Därefter sammanställer vi vårt scope, och delar med oss av ett förslagsunderlag för ert vidare beslut.

Onboarding

När onboardingen är igång går vårt partnerskap från plan till handling.