Vilka är de 5 standarderna i NIST?

Hur skyddar din organisation sig mot dagens cyberhot? National Institute of Standards and Technology har skapat ett ramverk. Detta ramverk är en global standard för att hantera cybersäkerhetsrisker.

NIST Cybersecurity Framework bygger på fem kärnfunktioner. Dessa NIST fem kärnfunktioner är: Identify, Protect, Detect, Respond och Recover. Varje funktion är viktig för en stark cybersäkerhet.

Vi måste förstå att dessa funktioner inte arbetar ensamma. De måste implementeras samtidigt och kontinuerligt. Detta hjälper företag att bygga en stark säkerhetsinfrastruktur.

I denna guide förklarar vi varje funktion i detalj. Vi ser på hur de relaterar till varandra. Det är viktigt för alla typer av organisationer.

Viktiga Lärdomar

- NIST-ramverket består av fem kärnfunktioner som måste fungera tillsammans kontinuerligt

- De fem funktionerna är Identify, Protect, Detect, Respond och Recover

- Ramverket är relevant för organisationer i alla sektorer oavsett storlek

- Funktionerna representerar den högsta abstraktionsnivån i ramverket

- Implementeringen kräver ett simultant och pågående arbete med alla fem funktioner

- NIST-standarden hjälper organisationer att hantera cybersäkerhetsrisker strukturerat och effektivt

Introduktion till NIST:s standarder

När vi tittar på cybersäkerhet står NIST i centrum. De skapar globala standarder. Detta är viktigt eftersom cyberattacker blir allt mer sofistikerade.

NIST:s standarder är grunden för modern cybersäkerhet. Vi ser på deras historia och varför standardisering är viktigt. Vi lär oss också om deras roll i att skydda kritisk infrastruktur över hela världen.

Vad är NIST?

NIST är en federal myndighet i USA. De grundades 1901 och har jobbat med standarder och teknologi. Detta för att främja innovation och konkurrenskraft.

Inom cybersäkerhet är NIST en global auktoritet. De utvecklar ramverk och riktlinjer för att hantera cybersäkerhetsrisker.

NIST cybersäkerhetsramverk skapades 2014. Det var svar på en presidentorder för att förbättra cybersäkerheten i USA. Det utvecklades genom samarbete mellan privat sektor, industrin och akademiska institutioner.

Den senaste versionen, V1.1, släpptes 2018. Det fortsätter att utvecklas för att möta nya hot. Tusentals organisationer världen över använder det frivilligt.

Ramverkets första version kom 2014. Det var svar på en presidentorder för bättre cybersäkerhet för kritisk infrastruktur.

Betydelsen av standarder i cybersäkerhet

Standarder är viktiga för organisationer. De hjälper till att bygga säkra säkerhetsprogram. Utan standarder återuppfinns allt igen.

NIST cybersäkerhetsramverk ger ett gemensamt språk. Det gör det lättare att diskutera risker och åtgärder. Det är viktigt när olika avdelningar eller externa partners samarbetar.

Standarder hjälper till att:

- Identifiera och prioritera cybersäkerhetsrisker systematiskt

- Implementera säkra åtgärder baserade på beprövda metoder

- Demonstrera regelefterlevnad för kunder och tillsynsmyndigheter

- Bygga förtroende genom att visa att säkerheten tas på allvar

- Anpassa säkerhetsstrategier efter organisationens behov

I vår digitala värld skyddar organisationer känslig information. Personuppgifter och affärshemligheter måste skyddas mot cyberattacker. National Institute of Standards and Technology ramverk ger vägledning i detta arbete.

NIST:s roll inom cybersäkerhet

NIST organisation är viktiga för att samla experter. De skapar ramverk som är både praktiska och tekniskt robusta. Detta samarbete säkerställer att standarderna speglar verkliga behov.

NIST:s inflytande sträcker sig långt. Organisationer i Sverige och Europa använder NIST cybersäkerhetsramverk som referens. Det har blivit en global standard tack vare sin flexibilitet och anpassningsbarhet.

NIST balanserar flexibilitet med struktur. Ramverket är en anpassningsbar metodik. Det är användbart för alla organisationer oavsett storlek eller bransch.

NIST uppdaterar sina standarder kontinuerligt. De arbetar med nya teknologier som molntjänster och IoT. Forskning och samarbete med industrin säkerställer att deras ramverk är relevanta och effektiva.

Organisationen arbetar också med utbildning och medvetenhet. De publicerar dokumentation, guider och verktyg gratis. Det hjälper organisationer med begränsade resurser att förbättra sin säkerhetsnivå.

Översikt av de fem standarderna

NIST har fem viktiga funktioner för att skydda mot cyberhot. Dessa funktioner är grundläggande för alla moderna säkerhetsstrategier. För att förstå NIST standarder förklaring måste vi känna till hur dessa fungerar tillsammans.

Varje funktion är viktig för att stärka säkerheten. Tillsammans skapar de en cykel som ständigt förbättrar säkerheten. Detta gör NIST-ramverket så effektivt och användbart.

De fem kärnfunktionerna

Den första funktionen är Identifiera (Identify). Den hjälper till att förstå vilka resurser som behöver skyddas. Detta är den första steget för att kunna utveckla en säkerhetsstrategi.

Nästa funktion är Skydda (Protect). Den implementerar säkerhetsåtgärder för att skydda mot hot. Detta bygger på kunskapen från identifieringsfasen.

Upptäcka (Detect) hjälper till att snabbt hitta cybersäkerhetshot. Detta är viktigt för att snabbt kunna reagera. Funktionen fungerar som en vaktmästare.

Den fjärde funktionen, Reagera (Respond), tar hand om incidenter. Detta inkluderar att hantera och analysera händelser. En snabb respons kan minska skador.

Slutligen har vi Återställa (Recover). Detta fokuserar på att återställa förmågor efter en incident. Detta är en viktig del av säkerhetsarbetet.

Sammanlänkningen mellan funktionerna

De fem funktionerna arbetar tillsammans för att förbättra säkerheten. De skapar en cykel av förbättring. När vi återställer lär vi oss mer om risker.

Information flyter mellan funktionerna. Det vi upptäcker påverkar hur vi skyddar oss. Detta dynamiska samspel bygger en stark säkerhetsstruktur.

Modellen Skydda-Upptäcka-Reagera är viktig. Den hjälper till att hantera cyberhot. Varje funktion stärker de andra genom att dela information.

- Identifieringsfasen skapar grunden för alla andra funktioner

- Skyddsfunktionen implementerar säkerhetsåtgärder baserade på identifierade risker

- Upptäcktsfunktionen övervakar effektiviteten av skyddsåtgärderna

- Responsfunktionen aktiveras när upptäckt indikerar ett problem

- Återställningsfunktionen stärker alla föregående funktioner med nya insikter

Värdet av en holistisk approach

En integrerad cybersäkerhetsstrategi är viktig i dagens värld. Att fokusera på bara några funktioner skapar sårbarheter. Organisationer som ser dessa som separata missar NIST-ramverkets styrka.

Varje funktion måste utföras samtidigt och kontinuerligt. Detta är viktigt för att hålla jämna steg med hoten. Hotbilden förändras ständigt, och vårt försvar måste också förändras.

En integrerad strategi kräver samarbete från alla delar av organisationen. IT, affärsledning, juridik och drift måste arbeta tillsammans. Detta skapar en stark säkerhetskultur.

| Funktion | Primärt fokus | Nyckelaktivitet | Påverkan på organisation |

|---|---|---|---|

| Identifiera | Tillgångsförståelse | Riskbedömning | Grundläggande säkerhetsmedvetenhet |

| Skydda | Säkerhetsimplementering | Åtkomstkontroll | Minskar attackytan |

| Upptäcka | Hotidentifiering | Kontinuerlig övervakning | Snabbare incidentrespons |

| Reagera | Incidenthantering | Krishantering | Minimerar skador |

| Återställa | Verksamhetskontinuitet | Återställningsplanering | Snabbare återgång till normal drift |

Genom att förstå dessa standarder kan organisationer utveckla en starkare säkerhetsstrategi. Detta anpassas efter deras specifika behov. En integrerad strategi är en ständig process av förbättring.

Organisationer som lyckas med detta rapporterar bättre säkerhet och affärskontinuitet. De fem funktionerna blir viktiga verktyg för att stärka affärsresiliens. Detta är kärnan i modern säkerhetsstrategi.

NIST Cybersecurity Framework

För att förstå cybersäkerhet NIST måste vi först se hur ramverket är uppbyggt. NIST Cybersecurity Framework är en samling dokument. Det ger riktlinjer, standarder och bästa praxis för säkerhet.

Det hjälper organisationer att skydda sina tillgångar mot cyberhot. Ramverket utvecklades för att förbättra riskhanteringen inom kritisk infrastruktur. Det hjälper till att skydda de komplexa system som organisationer är beroende av.

Arkitektur och komponenter

NIST Framework struktur bygger på tre huvudkomponenter. Dessa är Framework Core, Implementation Tiers och Profiles. Varje del har en specifik funktion.

Framework Core organiserar säkerhetsaktiviteter kring fem kärnfunktioner. Dessa är Identifiera, Skydda, Detektera, Reagera och Återställa. De skapar en struktur för säkerhetsarbetet.

Implementation Tiers hjälper till att förstå mognadsnivån i säkerhetsprogram. Det finns nivåer från Partial till Adaptive. Det hjälper organisationer att planera för förbättringar.

Profiles gör att ramverket kan anpassas efter behov. En profil visar en organisations önskade säkerhetsstatus. Det gör ramverket användbart för olika branscher och storlekar.

| Komponent | Primär funktion | Användningsområde | Nyckelvärde |

|---|---|---|---|

| Framework Core | Organisera säkerhetsaktiviteter | Identifiera och strukturera arbetsområden | Enhetligt språk för cybersäkerhet |

| Implementation Tiers | Bedöma mognadsnivå | Mäta och jämföra säkerhetsprogram | Vägledning för förbättring |

| Profiles | Anpassa efter behov | Skapa målbilder och gap-analyser | Flexibilitet och relevans |

| Kärnfunktioner | Definiera säkerhetslivscykel | Planera komplett säkerhetsstrategi | Heltäckande skydd |

Implementering av ramverket

NIST implementering börjar med en gap-analys. Det hjälper till att se skillnader mellan nuvarande och önskad säkerhetsstatus. Kartläggning av befintliga säkerhetskontroller är en viktig första steg.

En praktisk strategi är att skapa en Current Profile för nuvarande tillstånd. Sedan utvecklar man en Target Profile för önskad säkerhetsnivå. Gapet mellan dessa profiler blir grunden för en handlingsplan.

Organisationer bör prioritera åtgärder baserat på affärsbehov och risktolerans. Det är viktigt att fokusera på de mest kritiska områdena först. Detta maximera effekten av investeringar.

Viktiga steg i NIST implementering inkluderar:

- Etablera prioriteringar och omfattning för cybersäkerhetsprogrammet

- Identifiera relaterade system, tillgångar, resurser och processer

- Skapa en Current Profile baserad på befintliga säkerhetskontroller

- Genomföra riskbedömning för att identifiera hot och sårbarheter

- Utveckla en Target Profile som matchar affärsmål och riskaptit

- Analysera gap mellan Current och Target Profiles

- Implementera handlingsplan för att adressera identifierade luckor

En framgångsrik implementering kräver engagemang från ledningen och tydlig kommunikation. Cybersäkerhet är en affärsfråga som påverkar hela verksamheten.

Fallstudier och exempel

NIST beskriver en metod för tillverkningsprofilutveckling. Det är ett exempel på hur organisationer kan implementera säkerhetskontroller. Metoden fokuserar på människors säkerhet, produktkvalitet och skydd av företagshemligheter.

En biltillverkare kan till exempel identifiera kritiska funktioner baserat på dessa mål. De kartlägger produktionslinjer som påverkar säkerheten för både arbetare och slutanvändare. De identifierar också system som hanterar konfidentiell designinformation och kvalitetskontrolldata.

I detta exempel prioriterar biltillverkaren säkerhetskontroller för produktionssystem högst. Detta eftersom fel där kan leda till fysisk skada. Därefter fokuserar de på skydd av immateriella rättigheter och kvalitetssäkringssystem. Prioriteringen följer deras specifika affärsbehov och risktolerans.

Implementeringen i tillverkningssektorn visar hur NIST Cybersecurity Framework kan anpassas. Energisektorn fokuserar på kraftförsörjningskontinuitet. Sjukvården fokuserar på patientdatasäkerhet och tillgänglighet till kritiska medicinska system.

Ett annat exempel är en medelstор finansiell institution som använde ramverket. De började med att kartlägga sina digitala tillgångar och identifiera kritiska affärsprocesser. Genom att tillämpa Framework Core kunde de systematiskt adressera varje kärnfunktion.

Resultatet blev en väsentlig förbättring av deras förmåga att detektera och reagera på säkerhetshändelser. Institutionen kunde också kommunicera sin säkerhetsposition tydligt. Detta ökade förtroendet för deras verksamhet markant.

NIST SP 800-53: Säkerhets- och integritetskontroller

NIST SP 800-53 är en detaljerad katalog över säkerhetskontroller. Den hjälper organisationer att skydda känslig information. Den är en viktig resurs för alla som arbetar med informationssäkerhet.

Dokumentet erbjuder ett ramverk för säkerhet och integritet. Det hjälper oss att skydda oss mot cyberhot. Genom att följa dessa riktlinjer kan vi hålla våra system säkra.

Översikt och syfte

NIST SP 800-53 erbjuder en katalog med säkerhetskontroller. Det hjälper federala system och organisationer att skydda information. Den ger en gemensam grund för säkerhetsarbete.

Dokumentet uppdateras regelbundet för att möta nya hot. Det ger oss möjlighet att välja kontroller baserat på våra risker. Det gör NIST säkerhetsstandarder tillämpliga för alla organisationer.

Kategorier av kontroller

Säkerhetskontroller NIST delas in i tre kategorier. Varje kategori skyddar olika aspekter av säkerhet. Detta skapar ett starkt försvar.

Tekniska kontroller skyddar våra digitala tillgångar. Detta inkluderar kryptering och brandväggar. Vi använder dessa för att stoppa obehörig åtkomst.

Operativa kontroller handlar om daglig hantering av säkerhet. Detta inkluderar incidenthantering och säkerhetskopiering. Vi använder dessa för att säkerställa att säkerhetsåtgärder följs.

Administrativa kontroller handlar om policyer och riktlinjer. Detta inkluderar riskbedömningar och säkerhetspolicyer. Vi etablerar dessa för att skapa en strukturerad säkerhetskultur.

- Identitets- och åtkomsthantering: Minimerar exponering av känslig information genom att kontrollera vem som har tillgång till vad

- Medvetenhets- och utbildningsprogram: Stärker personalens förmåga att identifiera och hantera säkerhetshot

- Dataskyddskontroller: Bevarar informationens konfidentialitet, integritet och tillgänglighet

- Säkerhetsprotokoll: Implementerar skyddsåtgärder för kritiska tjänster och system

En viktig del är att skilja mellan olika användarroller. Vi skapar olika åtkomstnivåer baserat på rollen. Detta minskar risken för säkerhetshot.

Anpassning av kontroller efter behov

Processen att anpassa säkerhetskontroller NIST kallas ”tailoring”. Vi väljer kontroller baserat på vår verksamhet och risker. Detta gör att vi kan balansera säkerhet och affärsbehov.

När vi anpassar kontroller börjar vi med en riskbedömning. Vi identifierar kritiska tillgångar och hot mot dem. Denna analys hjälper oss att välja relevanta kontroller.

Vi överväger flera faktorer under anpassningsprocessen. Detta inkluderar organisationens storlek och branschspecifika krav. NIST säkerhetsstandarder tillåter anpassning utan att kompromissa med säkerhet.

Anpassningen är en kontinuerlig process. Vi granskar och justerar kontroller regelbundet. Detta håller vår säkerhet relevant och effektiv.

Genom att följa NIST SP 800-53 skapar vi en robust säkerhetsgrund. Den är flexibel och kan möta dagens och morgondagens hot.

NIST SP 800-171: Skydd av känslig information

När vi skyddar Controlled Unclassified Information (CUI) följer vi NIST 800-171 standard. Den hjälper oss att skydda känslig information i icke-federala system. Den är viktig för alla som hanterar information som kräver särskild säkerhet.

NIST informationsskydd bygger på 14 säkerhetskrav. Detta täcker allt från åtkomstkontroll till systemintegritet. Varje krav skyddar konfidentialitet, integritet och tillgänglighet för känslig information.

Vem behöver följa denna standard

Den som måste följa NIST 800-171 är främst organisationer som arbetar med den amerikanska federala regeringen. De hanterar ofta CUI. Men många organisationer i privat sektor följer också standarden frivilligt.

De gör det för att skydda känslig information med robusta och beprövda metoder. Det är särskilt viktigt för företag inom hälsovård, finans och teknologi.

Standarden gäller för:

- Bearbetar eller lagrar CUI för amerikanska myndigheter

- Arbetar i leveranskedjor till federala kontraktörer

- Söker höja sina säkerhetsstandarder frivilligt

- Behöver visa efterlevnad för försäkrings- eller certifieringskrav

Hur kraven tillämpas i praktiken

När vi implementerar NIST 800-171 måste vi arbeta med omfattande informationsskyddsprocesser. De 14 familjerna av säkerhetskrav täcker ett brett spektrum. Vi måste noggrant granska varje område för att säkerställa full täckning.

Det är viktigt att skydda känslig information. Tänk på ett företag som samlar in kunduppgifter online. Om företaget drabbas av ett dataintrång kan denna information missbrukas för brottsliga syften.

Här är de 14 kärnområdena organiserade efter prioritet:

| Säkerhetsområde | Fokusområde | Exempel på kontroll |

|---|---|---|

| Åtkomstkontroll | Begränsa systemåtkomst | Multifaktorautentisering |

| Medvetenhet och träning | Utbilda personal | Säkerhetsutbildningsprogram |

| Konfigurationshantering | Hantera systemkonfiguration | Baslinjekonfigurationer |

| Incidentrespons | Hantera säkerhetsincidenter | Responsplaner och övningar |

| Riskbedömning | Identifiera hot och sårbarheter | Periodiska säkerhetsanalyser |

Varje krav kräver dokumentation av hur organisationen uppfyller det specifika skyddsmålet. Vi måste etablera policyer, implementera tekniska kontroller och utbilda personal kontinuerligt. Processen är iterativ och kräver regelbunden översyn.

För att skydda informationssystem effektivt behöver vi också implementera tekniska lösningar som kryptering, nätverkssegmentering och loggning. Dessa kompleterar de administrativa kontrollerna och skapar ett lager av skydd runt känslig data.

Vanliga hinder vid införande

Implementeringen av NIST informationsskydd enligt SP 800-171 innebär flera betydande utmaningar. Många organisationer stöter på hinder som kan fördröja eller komplicera arbetet. Att känna till dessa i förväg hjälper oss att planera bättre.

Resursbegränsningar är kanske den vanligaste utmaningen. Att implementera alla 110 säkerhetskontroller som ingår i standarden kräver både finansiella investeringar och personalresurser. Mindre organisationer kan särskilt kämpa med att avsätta tillräckligt med medel för nödvändiga säkerhetsverktyg och kompetens.

Den tekniska komplexiteten utgör ett annat stort hinder. Många krav kräver avancerad teknisk kunskap för korrekt implementering. Organisationer utan dedikerad IT-säkerhetspersonal kan behöva anlita externa konsulter, vilket ökar kostnaderna ytterligare.

Kontinuerlig övervakning och uppdatering av säkerhetskontroller kräver också betydande ansträngning. Hotbilden förändras ständigt, och våra skyddsåtgärder måste anpassas därefter. Detta innebär:

- Regelbundna säkerhetsbedömningar och revisioner

- Uppdatering av systemkonfigurationer vid nya hot

- Kontinuerlig utbildning av personal om nya säkerhetshot

- Dokumentation av alla ändringar och säkerhetsåtgärder

En ytterligare utmaning är att balansera säkerhet med användbarhet. Alltför strikta säkerhetskontroller kan hämma produktiviteten och frustrera användare. Vi måste hitta en rätt balans som både skyddar informationen och möjliggör effektivt arbete.

Många organisationer upplever också svårigheter med att tolka kraven korrekt. Standarden innehåller vissa krav som kan tolkas på olika sätt, vilket leder till osäkerhet om vad som krävs för fullständig efterlevnad. Att arbeta med erfarna säkerhetskonsulter eller använda NIST:s vägledningsdokument kan hjälpa till att övervinna detta hinder.

NIST Risk Management Framework (RMF)

NIST Risk Management Framework är en metod för att kombinera säkerhet, integritet och risker i digitala system. Det ger en strukturerad process för säkerhetsaktiviteter i systemutveckling. Detta skapar en kontinuitet mellan utveckling och säkerhet, viktigt för moderna organisationer.

Ramverket ser till att riskhantering är en kontinuerlig process, inte bara en engångsaktivitet. Det integrerar säkerhet från början, vilket minskar kostnader och ökar effektivitet. Det hjälper organisationer att identifiera kritiska tillgångar och förstå deras risker.

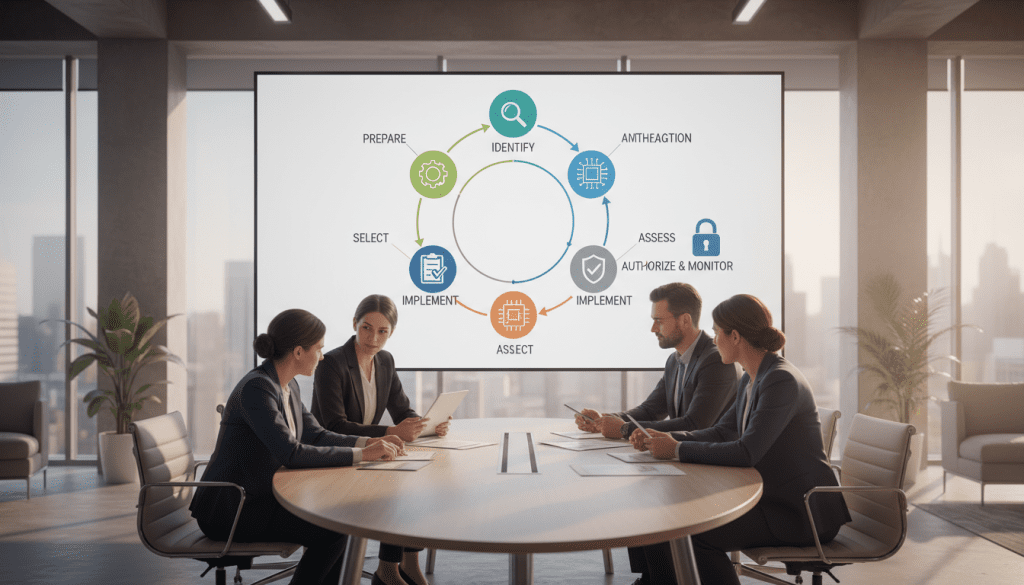

Steg i riskhanteringsprocessen

NIST riskhantering följer sju steg som bildar en cykel. Varje steg bygger på det föregående och skapar en förbättringsloop. Vi kommer att gå igenom varje steg för att förstå RMF-processen.

Förbered (Prepare) är det första steget. Här etablerar vi kontext och prioriteringar för riskhanteringen. Vi definierar risktolerans, identifierar nyckelroller och upprättar strategier för leveranskedjerisker.

Kategorisera (Categorize) innebär att klassificera system baserat på deras potentiella påverkan. Vi utvärderar konfidentialitet, integritet och tillgänglighet för att bestämma säkerhetsnivå. Denna klassificering är grunden för alla efterföljande säkerhetsbeslut.

Välj (Select) innebär att vi väljer ut säkerhetskontroller från NIST:s katalog. Vi anpassar dessa efter organisationens behov och risksituation. Detta steg kräver noggrann analys av sårbarheter och hot.

Implementera (Implement) är steget där vi tillämpar de valda säkerhetskontrollerna. Vi dokumenterar implementeringen och säkerställer integration i systemarkitekturen. Detta kräver samordning mellan avdelningar och tekniska team.

Bedöm (Assess) innebär att vi utvärderar om kontrollerna fungerar som avsett. Vi genomför tester och granskningar för att verifiera effektiviteten. Eventuella brister identifieras och dokumenteras för åtgärd.

Auktorisera (Authorize) är det kritiska beslutssteg där ledningen fattar riskbaserade beslut om systemdrift. Baserat på bedömningsresultaten godkänner vi systemet för drift eller kräver ytterligare åtgärder. Detta steg kräver transparent kommunikation om återstående risker.

Övervaka (Monitor) avslutar cykeln genom kontinuerlig granskning av säkerhetskontroller och systemförändringar. Vi spårar nya hot, sårbarheter och tekniska uppdateringar som kan påverka säkerhetspositionen. Detta steg för oss tillbaka till förberedelsefasen, vilket skapar en kontinuerlig förbättringscykel.

Skillnader mellan RMF och andra ramverk

När vi jämför NIST Risk Management Framework med andra ramverk framträder flera betydelsefulla skillnader. Den mest påtagliga distinktionen gäller mellan RMF och NIST Cybersecurity Framework (CSF). Medan CSF fokuserar på fem kärnfunktioner på en strategisk nivå, tillhandahåller RMF process en mer detaljerad implementeringsmetodik.

CSF är utformat för att ge en övergripande strategisk vägledning för cybersäkerhet genom funktionerna Identifiera, Skydda, Upptäcka, Reagera och Återställa. RMF däremot ger en steg-för-steg-process specifikt för systemutvecklingens livscykel. Vi kan se CSF som ”vad” vi behöver göra, medan RMF beskriver ”hur” vi gör det.

| Aspekt | NIST Risk Management Framework | NIST Cybersecurity Framework | ISO 27001 |

|---|---|---|---|

| Primärt fokus | Systemlivscykel och kontrollimplementering | Strategisk cybersäkerhetsstyrning | Informationssäkerhetsledning |

| Struktur | Sju steg i processcykel | Fem kärnfunktioner | Klausulbaserat ramverk |

| Flexibilitet | Föreskrivande och strukturerad | Flexibel och anpassningsbar | Certifieringsbaserad standard |

| Tillämpningsområde | Federala system och leverantörer | All kritisk infrastruktur | Global informationssäkerhet |

En annan viktig skillnad är att RMF är mer föreskrivande och strukturerad i sin natur. Detta gör det särskilt lämpligt för organisationer som behöver tydliga processer och dokumentationskrav. CSF erbjuder större flexibilitet, vilket passar organisationer som vill anpassa ramverket efter sin specifika kontext.

RMF integrerar även aspekter av leveranskedjerisker på ett mer explicit sätt än många andra ramverk. Vi etablerar strategier för att hantera risker associerade med leverantörer och tredjeparter genom hela systemets livscykel. Detta blir allt viktigare i dagens sammankopplade digitala ekosystem.

Framgångsfaktorer för RMF

Implementeringen av NIST Risk Management Framework kräver mer än bara teknisk kompetens. Vi har identifierat flera kritiska framgångsfaktorer som avgör om RMF-implementeringen blir framgångsrik. Dessa faktorer sträcker sig från organisationskultur till konkreta resurser och verktyg.

Starkt ledarskap och organisatoriskt engagemang står överst på listan av framgångsfaktorer. Ledningen måste inte bara stödja initiativet verbalt utan även tillhandahålla nödvändiga resurser och prioritera NIST riskhantering i strategiska beslut. Vi ser att organisationer med engagerad ledning når betydligt bättre resultat.

En tydligt definierad risktolerans och riskaptit är avgörande för att fatta konsekventa beslut genom hela processen. Vi behöver förstå vilka risker organisationen är villig att acceptera och var gränserna går. Detta skapar klarhet i auktoriseringssteget och minskar osäkerhet.

- Effektiv kommunikation mellan olika avdelningar och team för att säkerställa samordning

- Adekvata resurser och verktyg för dokumentation, bedömning och övervakning

- Kontinuerlig utbildning och medvetenhetsträning för alla berörda medarbetare

- Integration med befintliga processer och ramverk för att undvika dubbelarbete

- Automatisering av rutinuppgifter för att frigöra tid för strategiskt arbete

Vi märker att tvärfunktionellt samarbete är en nyckelkomponent för framgång. RMF berör många olika delar av organisationen, från IT och säkerhet till affärsverksamhet och juridik. Att etablera tydliga kommunikationskanaler och gemensamma mål skapar synergieffekter.

Integration med befintliga processer förhindrar att RMF blir ett isolerat initiativ. Vi strävar efter att väva in riskhantering i redan etablerade arbetsflöden för systemutveckling, förändringsledning och incidenthantering. Detta ökar acceptansen och minskar motståndet mot förändring.

Slutligen är kontinuerlig förbättring och lärande en avgörande framgångsfaktor. RMF process är inte statisk utan utvecklas med organisationens mognad och förändrade hotbild. Vi uppmuntrar regelbundna retrospektiv och erfarenhetsutbyten för att förfina våra metoder. Genom att behandla riskhantering som en levande process snarare än en checklista skapar vi långsiktig värde och motståndskraft.

NIST Cybersecurity Framework for Improving Critical Infrastructure

NIST Cybersecurity Framework skapades för att skydda kritisk infrastruktur. Det lanserades för att möta hoten mot viktiga system. Kritisk infrastruktur cybersäkerhet är nu en viktig fråga i många länder.

Kritisk infrastruktur inkluderar energi, transport och hälsovård. Detta är system som är viktiga för samhället. Ett angrepp kan ha stora konsekvenser.

Syfte och riktlinjer

Det första ramverket kom 2014 efter en presidentorder i USA. Det handlade om att förbättra NIST kritisk infrastruktur säkerhet. Det var en viktig vändpunkt för cybersäkerhet.

Cybersecurity Enhancement Act från 2014 gjorde ramverket viktigare. Lagen hjälpte NIST att stödja utvecklingen av säkerhetsstandarder. Det gjorde standarderna tillämpbara för alla organisationer.

Ramverket har fem kärnfunktioner. För kritisk infrastruktur är kontinuerlig övervakning och snabb incidenthantering extra viktigt. Dessa sektorer kan inte ha säkerhetsbrister.

NIST har reviderat ramverket över tid. Det har blivit mer allmänt användbart för alla sektorer. Det gör infrastrukturskydd NIST tillgängligt för alla.

Jämförelse med andra ramverk

NIST Cybersecurity Framework står inte ensamt. Det finns andra som ISO 27001, CMMC och PCI DSS. Varje har sina styrkor och användningsområden.

ISO 27001 är en global standard som fokuserar på certifiering. Det är mer detaljerat än NIST. ISO 27001 kräver extern revision, medan NIST är frivilligt.

CMMC är specifikt för försvarsindustrin i USA. Det är mer detaljerat än NIST. CMMC bygger på NIST men lägger till mognadsgrader.

| Ramverk | Primärt fokus | Tillämpningsområde | Certifiering krävs |

|---|---|---|---|

| NIST CSF | Riskhantering och flexibilitet | Kritisk infrastruktur och allmän användning | Nej, frivilligt |

| ISO 27001 | Ledningssystem för informationssäkerhet | Alla organisationer globalt | Ja, extern revision |

| CMMC | Försvarsindustrins säkerhet | Leverantörer till amerikanska försvarsdepartementet | Ja, tredjepartsbedömning |

| PCI DSS | Betalkortsäkerhet | Organisationer som hanterar kortbetalningar | Ja, regelbunden kontroll |

PCI DSS är för organisationer som hanterar betalkort. Det är detaljerat och kräver regelbunden kontroll. NIST är mer flexibelt och anpassningsbart för olika branscher.

NIST CSF är riskbaserat, inte regelbaserat. Det gör det lämpligt för kritisk infrastruktur. Vi kan anpassa det efter vår riskprofil.

Implementering i kritisk infrastruktur

Implementering av NIST inom kritisk infrastruktur kräver uppmärksamhet. Varje sektor står inför unika hot. Vi behöver en sektorspecifik strategi för att skydda.

Energisektorn måste skydda både fysiska och digitala system. Transport och logistik står inför risker som GPS-störningar. Hälsovården måste balansera patientdataskydd med tillgänglighet.

Regler varierar mellan sektorer och länder. Vi måste följa NIST och lokala lagar. Det kan innebära extra kontroller eller dokumentation.

Samarbete mellan offentliga och privata aktörer är viktigt. Kritisk infrastruktur ägs av privata företag men är nationellt viktig. Vi måste dela information och best practices över organisationer.

Kontinuerlig övervakning och säkerhetsuppdatering är viktigt. Hotbilden mot kritisk infrastruktur förändras ständigt. Vi måste regelbundet utvärdera och anpassa våra säkerhetsåtgärder.

För att lyckas med implementeringen behövs ledningens stöd, tillräckliga resurser och kompetens. Vi måste ha tydliga ansvarsområden och kommunikationsvägar. Incident response-planer bör testas genom övningar.

Genom att följa NIST kan vi skydda kritisk infrastruktur. Ramverket ger en strukturerad metod för att skydda mot cyberincidenter.

Bästa praxis för att följa NIST:s standarder

Genom att följa beprövade metoder kan organisationer göra NIST:s standarder till verklighet. Detta innebär att man tar itu med de fem funktionerna i ramverket. Funktionerna är identifiera, skydda, detektera, reagera och återhämta.

Varje funktion kräver specifika åtgärder. Tillsammans skapar de en strategi för att hantera och förebygga cybersäkerhetsrisker.

Om man bara implementerar delar av ramverket kan det leda till säkerhetsluckor. En komplett implementering ger bättre skydd. Därför är det viktigt att göra det systematiskt.

Utveckling av en handlingsplan

En bra handlingsplan är grundstenen för framgång. Vi rekommenderar en steg-för-steg-metod. Detta säkerställer att alla delar av cybersäkerhetsramverket beaktas.

Det börjar med en nulägesanalys för att se över nuvarande säkerhet. Sedan definierar vi målprofilen, det önskade säkerhetsläget.

När målprofilen är klar identifierar vi gap mellan nuvarande och målstatus. Detta visar vilka åtgärder som behövs.

Vi prioriterar åtgärder baserat på risk och affärspåverkan. Det är viktigt att fokusera på de största riskerna.

En effektiv implementering kräver en tidplan med tydliga milstolpar. Varje åtgärd ska ha en specifik deadline och en ansvarig person.

Resurser och budget är också viktiga. Cybersäkerhet kräver investeringar i både teknologi och personal.

En handlingsplan som inte är realistisk, mätbar och anpassad till organisationens specifika kontext är dömd att misslyckas.

Slutligen, kommunicera planen till alla berörda. Transparens och tydlig kommunikation är viktigt. Det hjälper alla att förstå sin roll i att uppnå cybersäkerhetsmålen.

Utvärdering och revision

Kontinuerlig utvärdering och revision är viktiga för att säkerställa att implementeringen är effektiv. Cyberhot utvecklas hela tiden. Därför måste våra säkerhetsåtgärder också utvecklas.

Vi måste ha regelbundna utvärderingscykler som granskar vårt cybersäkerhetsprogram. Både interna och externa revisorer är viktiga i dessa utvärderingar.

Mätning av nyckelprestandaindikatorer (KPI:er) ger oss data om vår framgång. Exempel på KPI:er är tid till detektering av incidenter och andel system med uppdaterad programvara.

Penetrationstester och sårbarhetsanalyser är proaktiva metoder för att identifiera svagheter. Dessa tester bör göras regelbundet och täcka alla kritiska system.

Dokumentation och lärande från incidenter är viktigt. Varje incident ger värdefulla lärdomar. Vi måste systematiskt analysera vad som hände och hur vi kan förhindra det i framtiden.

Samarbete inom organisationen

Cybersäkerhet är inte bara IT-avdelningens ansvar. Det kräver engagemang från alla nivåer och avdelningar. En framgångsrik NIST compliance strategi bygger på organisationsövergripande samarbete.

Vi rekommenderar att skapa medvetenhets- och utbildningsprogram. Dessa program bör anpassas till olika roller och ansvarsnivåer. Det är viktigt att betona skillnaderna mellan privilegierade och icke-privilegierade användare.

Privilegierade användare har större åtkomst och behöver specialiserad utbildning. Icke-privilegierade användare bör fokusera på grundläggande säkerhetshygien.

Tvärsektionella säkerhetsteam inkluderar representanter från IT, juridik, compliance, verksamhet och ledning. Dessa team kan identifiera säkerhetsrisker som annars skulle förbli dolda.

Integration av säkerhetsöverväganden i alla affärsprocesser är viktigt. När vi utvecklar nya produkter, tjänster eller processer måste vi tänka på cybersäkerhet från början. Detta security-by-design tillvägagångssätt är en central NIST best practices princip.

Planering av koordinering av intern och extern kommunikation under och efter återhämtning från cybersäkerhetsincidenter är kritisk. Vi måste ha förberedda kommunikationsplaner som specificerar vem som kommunicerar vad, till vem och när. Detta inkluderar kommunikation till medarbetare, kunder, partners, tillsynsmyndigheter och media.

Effektiv incidentkommunikation balanserar transparens med ansvar. Vi måste vara ärliga om vad som hänt samtidigt som vi skyddar känslig information. Förberedda mallar och fördefinierade kommunikationskanaler förenklar denna process under stressade omständigheter.

| Bästa praxis-område | Nyckelaktiviteter | Ansvarig roll | Frekvens |

|---|---|---|---|

| Handlingsplan | Nulägesanalys, gapidentifiering, prioritering | Säkerhetschef | Årlig uppdatering |

| Utvärdering | KPI-mätning, penetrationstester, sårbarhetsanalyser | Säkerhetsteam och externa revisorer | Kvartalsvis |

| Utbildning | Medvetenhetsprogram, rollspecifik träning | HR och IT-säkerhet | Kontinuerlig |

| Kommunikation | Incidentrapportering, intressentkommunikation | Kommunikationschef | Vid behov |

Genom att följa dessa bästa praxis kan vi göra NIST:s standarder till en del av vår kultur. En effektiv NIST implementering bästa praxis gör cybersäkerhet till en del av vår dagliga verksamhet.

Framtiden för NIST:s standarder och cybersäkerhet

NIST utveckling visar en expansion inom cybersäkerhet. Version 1.1 av ramverket lanserades i april 2018. Det visar NIST:s ambition att hjälpa alla sektorer. Nu ser vi en era där standarderna anpassas till nya digitala landskap.

Kännetecken för framtida standarder

NISTs framtid innebär specialiserade ramverk för nya teknologier. NIST AI Risk Management Framework hjälper till att integrera tillförlitlighet i AI. NIST Privacy Framework erbjuder ett verktyg för att hantera integritetsrisker.

Standarderna utvecklas i samarbete med intressenter över hela världen. Det säkerställer att de förblir relevanta och tillämpbara.

Påverkan av teknik och innovation

Tekniker som kvantdatorer, IoT och 5G påverkar cybersäkerheten. Kvantdatorer utmanar krypteringsmetoder. IoT och 5G skapar nya sårbarheter. NIST måste utveckla flexibla ramverk för att hantera dessa förändringar.

Hur vi kan förbereda oss för förändringar

Skapa en kultur av kontinuerligt lärande inom organisationen. Investera i personalutveckling för nya teknologier. Delta i NIST:s konsultationsprocesser för att påverka standarder.

Bygg flexibla säkerhetsarkitekturer som kan anpassas. Grundläggande principer som identifiera, skydda, upptäcka, reagera och återställa kommer att vara viktiga.

FAQ

Vilka är de 5 standarderna i NIST Cybersecurity Framework?

De fem kärnfunktionerna i NIST Cybersecurity Framework är: Identifiera (Identify), Skydda (Protect), Upptäcka (Detect), Reagera (Respond) och Återställa (Recover). Dessa funktioner utgör grunden för modern cybersäkerhetspraxis. De representerar inte isolerade aktiviteter utan sammanlänkade processer som måste fungera samtidigt och kontinuerligt.

Tillsammans bildar de en holistisk cykel där vi först identifierar tillgångar och risker. Därefter implementerar vi skydd och övervakar kontinuerligt för att upptäcka hot. När en incident uppstår reagerar vi snabbt och återställer sedan normal verksamhet. Cykeln börjar om med förnyad kunskap och förbättrade processer.

Vad är syftet med NIST Cybersecurity Framework?

NIST Cybersecurity Framework utvecklades ursprungligen 2014 som svar på en presidentorder. Syftet var att förbättra cybersäkerheten för kritisk infrastruktur i USA. Idag används ramverket frivilligt av organisationer över hela världen.

Det erbjuder riktlinjer och säkerhetsrelaterade standarder för att skydda tillgångar från cybersäkerhetsrisker. Ramverket är omfattande och anpassningsbart, vilket gör det relevant för organisationer av alla storlekar och inom alla sektorer.

Hur skiljer sig NIST SP 800-53 från NIST SP 800-171?

NIST SP 800-53 och SP 800-171 tjänar olika syften och riktar sig till olika målgrupper. SP 800-53 är en omfattande katalog över säkerhets- och integritetskontroller. Den fungerar som en verktygslåda med kontroller som omfattar tekniska, operativa och administrativa säkerhetsåtgärder.

SP 800-171 är däremot specifikt utformad för skydd av Controlled Unclassified Information (CUI) i icke-federala system och organisationer. Den innehåller 14 familjer av säkerhetskrav som fokuserar på att bevara konfidentialitet, integritet och tillgänglighet för känslig information i icke-federala miljöer.

Vad är skillnaden mellan NIST Cybersecurity Framework och NIST Risk Management Framework?

Medan både NIST Cybersecurity Framework (CSF) och NIST Risk Management Framework (RMF) adresserar cybersäkerhet, har de olika fokusområden och tillämpningar. CSF fokuserar på fem kärnfunktioner för cybersäkerhet på en högre strategisk nivå.

RMF är däremot en mer detaljerad, steg-för-steg-process som integrerar säkerhet, integritet och cyberkedjeriskhantering i systemutvecklingens livscykel. RMF består av sju strukturerade steg och är mer föreskrivande än CSF.

Hur kan organisationer börja implementera NIST:s standarder?

Vi rekommenderar att organisationer börjar med en systematisk approach när de implementerar NIST:s standarder. Första steget är att genomföra en gap-analys för att identifiera skillnader mellan nuvarande och önskad cybersäkerhetsstatus.

Detta innebär att: 1) Genomföra en nulägesanalys för att förstå organisationens nuvarande cybersäkerhetsstatus, 2) Definiera en målprofil som beskriver önskad framtida status baserat på affärsbehov och risktolerens, 3) Identifiera gap mellan nuvarande och målstatus, 4) Prioritera åtgärder baserat på risk och affärspåverkan, 5) Utveckla en implementeringstidplan med tydliga milstolpar och ansvariga, 6) Allokera resurser och budget, och 7) Kommunicera planen till alla berörda intressenter.

Vilka är de tre huvudkomponenterna i NIST Cybersecurity Framework?

NIST Cybersecurity Framework består av tre huvudkomponenter: Framework Core, Implementation Tiers och Profiles. Framework Core organiserar cybersäkerhetsaktiviteter och resultat kring de fem kärnfunktionerna (Identifiera, Skydda, Upptäcka, Reagera och Återställa).

Implementation Tiers hjälper organisationer att förstå mognadsnivån i deras cybersäkerhetsprogram. Profiles möjliggör anpassning av ramverket till specifika affärsbehov, risktoleranser och resurser genom att beskriva organisationens nuvarande cybersäkerhetsstatus (Current Profile) och önskad framtida status (Target Profile).

Vad är Controlled Unclassified Information (CUI) och varför är det viktigt i NIST SP 800-171?

Controlled Unclassified Information (CUI) är känslig information som den amerikanska federala regeringen skapar eller äger. Den kräver skydd eller spridningskontroller i enlighet med lagar, förordningar och regeringspolicyer, men klassificeras inte enligt Executive Order 13526 eller Atomic Energy Act.

NIST SP 800-171 utvecklades specifikt för skydd av CUI när den hanteras, bearbetas eller lagras i icke-federala system och organisationer. Standarden är viktig eftersom organisationer som arbetar med den amerikanska federala regeringen ofta hanterar CUI och måste uppfylla dessa säkerhetskrav för att erhålla och behålla kontrakt.

Vilka är de sju stegen i NIST Risk Management Framework?

NIST Risk Management Framework (RMF) består av sju iterativa steg som integrerar säkerhet i systemutvecklingens livscykel. Stegen är: Förbered (Prepare), Kategorisera (Categorize), Välj (Select), Implementera (Implement), Bedöm (Assess), Auktorisera (Authorize) och Övervaka (Monitor).

Varje steg bygger på det föregående och skapar en cykel av kontinuerlig förbättring. Detta säkerställer att säkerhetsåtgärder förblir effektiva över tid.

Hur relaterar NIST:s fem kärnfunktioner till varandra?

De fem kärnfunktionerna i NIST Cybersecurity Framework bildar en sammanhängande och iterativ cykel. Funktionerna relaterar till varandra genom följande process: Vi börjar med Identifiera för att utveckla organisatorisk förståelse för att hantera cybersäkerhetsrisker.

Därefter implementerar vi Skydda-funktionen för att utveckla och implementera lämpliga säkerhetsåtgärder. Samtidigt använder vi Upptäcka-funktionen för att utveckla och implementera lämpliga aktiviteter som identifierar förekomsten av cybersäkerhetsincidenter i realtid.

När vi identifierar en incident aktiveras Re