Vad är skillnaden mellan NIST 800-37 och 800-39?

Det kan vara svårt att välja rätt säkerhetsramverk för din organisation. Det finns många alternativ. Säkerhetsansvariga och IT-professionals står ofta inför denna utmaning.

NIST 800-37 fokuserar på Risk Management Framework (RMF) för enskilda informationssystem. Detta ramverk arbetar på systemnivå. NIST 800-39 behandlar riskhantering på organisationsnivå, på en bredare strategisk nivå.

Dessa publikationer är komplementära snarare än konkurrerande. Tillsammans bildar de ett komplett NIST ramverk för cybersäkerhet. De stödjer varandra i praktiken.

Att förstå skillnaderna mellan dessa är viktigt för svenska organisationer. Det gäller både offentlig och privat sektor. Vi hjälper er att implementera effektiv informationssäkerhet med rätt ramverk.

Viktiga punkter

- NIST 800-37 hanterar risker på systemnivå medan NIST 800-39 fokuserar på organisationsnivå

- Ramverken kompletterar varandra och skapar ett heltäckande säkerhetssystem

- RMF (Risk Management Framework) är kärnan i NIST 800-37

- NIST 800-39 ger strategisk vägledning för hela organisationen

- Båda standarderna är relevanta för svenska organisationer inom alla sektorer

- Förståelse för skillnaderna förbättrar säkerhetsimplementationen avsevärt

Introduktion till NIST-ramverken

I vår värld med ökande cyberhot är standardiserade säkerhetspublikationer viktigare än någonsin. Organisationer behöver tydliga riktlinjer för att skydda sig mot allt mer sofistikerade attacker. National Institute of Standards and Technology (NIST) hjälper till med detta.

Många svenska företag och myndigheter letar efter strukturerade metoder för säkerhetsutmaningar. NIST standarder är ett populärt val för att bygga robust säkerhetsarkitektur.

En federal myndighet med global påverkan

National Institute of Standards and Technology är en amerikansk federal myndighet grundad 1901. Ursprungligen fokuserade de på mätstandarder för industrin. Idag inkluderar de även cybersäkerhet och informationssäkerhet i sitt arbete.

NIST har sitt huvudkontor i Gaithersburg, Maryland, och har över 3 000 anställda. De rapporterar till det amerikanska handelsdepartementet. Trots att de är amerikanska, är deras publikationer de facto-standarder globalt.

I Sverige är NIST-ramverken populära för säkerhetsarkitektur. Det gäller både offentliga och privata organisationer. Myndigheter använder ofta NIST tillsammans med nationella föreskrifter för högre säkerhet.

NIST är värdefullt för sitt praktiska tillvägagångssätt. Ramverken utvecklas med industri, akademi och myndigheter. Detta gör att rekommendationerna är både teoretiskt och praktiskt tillämpbara.

Special Publication 800-serien som hörnsten

Special Publication 800-serien är hjärtat i NIST:s arbete med informationssäkerhet. Serien innehåller över 200 säkerhetspublikationer. De täcker allt från kryptografiska algoritmer till riskhantering.

Varje publikation i 800-serien tar sig an specifika säkerhetsutmaningar. Vissa fokuserar på tekniska kontroller, andra på processer som incidenthantering.

800-serien är särskilt inflytelserik för flera skäl. De är kostnadsfria och offentligt tillgängliga. Dessutom uppdateras de regelbundet för att spegla nya hot och teknologier.

800-serien kompletterar ISO 27000-serien. Medan ISO-standarder är mer generella, ger NIST mer detaljerad vägledning. Många organisationer använder båda för en omfattande säkerhetsstrategi.

NIST 800-37 och 800-39 är viktiga publikationer inom riskhantering. De ger en robust grund för att hantera cybersäkerhetsrisker. 800-37 fokuserar på riskhanteringsprocessen på systemnivå. 800-39 behandlar riskhantering ur ett bredare perspektiv.

Att förstå NIST ramverk jämförelse mellan dessa två publikationer är viktigt. De är designade för att användas tillsammans. Det skapar en helhetssyn på riskhantering från strategisk nivå ner till enskilda system.

NIST 800-37: En djupdykning

NIST 800-37 är en viktig guide för att hantera IT-säkerhetsrisker. Det kallas ”Risk Management Framework for Information Systems and Organizations”. Det hjälper till att skydda informationssystem genom hela deras livscykel.

Risk Management Framework är en praktisk guide för beslutsfattare och säkerhetspersonal. Det säkerställer att systemsäkerhet hanteras på rätt sätt över hela organisationen.

Fokus på systemnivå och livscykelhantering

NIST 800-37 fokuserar på systemnivå och hela säkerhetslivscykel. Det hjälper till att välja, implementera och bedöma säkerhetskontroller för IT-system.

Detta ramverk är systematiskt. Varje fas i systemets livscykel får uppmärksamhet. Säkerheten blir en kontinuerlig process.

Dokumentet betonar vikten av att integrera säkerhet från början. När vi jämför NIST 800-37 vs 800-39 ser vi att 800-37 fokuserar mer på operativa detaljer. Detta gör det till ett värdefullt verktyg för IT-avdelningar.

De sju stegen i riskhanteringsprocessen

Risk Management Framework bygger på sju steg. Varje steg bygger på det föregående och skapar en förbättringsprocess. Vi går igenom dessa steg för att förstå RMF.

RMF är både flexibelt och stringent. Det börjar med Prepare, där vi etablerar kontext och prioriteringar. Sedan kommer Categorize, där vi klassificerar system.

I Select-fasen väljer vi lämpliga säkerhetskontroller. Därefter införs kontrollerna i systemet i Implement-steget. Assess-steget innebär att vi utvärderar om kontrollerna fungerar som avsett.

Auktorisera-steget är när beslutsfattare godkänner systemet för drift. Slutligen övervakas säkerheten kontinuerligt i Övervaka-steget.

| Steg | Svenskt namn | Syfte | Centrala aktiviteter |

|---|---|---|---|

| Prepare | Förbered | Etablera organisatorisk kontext och riskhanteringsstrategi | Identifiera roller, definiera risktolerans, dokumentera organisationens säkerhetskrav |

| Categorize | Kategorisera | Klassificera system baserat på säkerhetspåverkan | Bedöma konfidentialitet, integritet och tillgänglighet, bestämma säkerhetsnivå |

| Select | Välj | Välja lämpliga säkerhetskontroller från NIST 800-53 | Anpassa kontroller till systemets behov, dokumentera baslinjer, specificera implementering |

| Implement | Implementera | Införa säkerhetskontroller i informationssystemet | Konfigurera tekniska kontroller, etablera processer, utbilda personal |

| Assess | Bedöm | Utvärdera om kontrollerna fungerar korrekt | Genomföra säkerhetstester, dokumentera brister, föreslå korrigeringar |

| Authorize | Auktorisera | Formellt godkänna systemet för drift baserat på riskbedömning | Granska säkerhetsplan, fatta beslut om risker, utfärda driftstillstånd |

| Monitor | Övervaka | Säkerställa kontinuerlig säkerhetseffektivitet över tid | Spåra ändringar, uppdatera kontroller, rapportera säkerhetsstatus |

Denna strukturerade approach gör RMF till ett kraftfullt verktyg för systemsäkerhet. Varje steg har tydliga leveranser och beslutsmoment. Det skapar transparens och ansvarsutkrävande genom hela processen.

Huvudkomponenter och dokumentation

RMF bygger på flera centrala komponenter som tillsammans skapar ett komplett säkerhetssystem. Den viktigaste komponenten är säkerhetskontrollerna från NIST 800-53. Detta innehåller hundratals specifika kontroller för olika säkerhetsområden.

System Security Plan (SSP) är ett annat kritiskt dokument. Det beskriver hur varje säkerhetskontroll implementeras för ett specifikt system. SSP:n är systemets säkerhetsbibel och används genom hela livscykeln.

Authorization to Operate (ATO) representerar det formella godkännandet för drift. Detta dokument innebär att en auktoriserande tjänsteman har granskat alla säkerhetsaspekter. ATO:n visar att organisationen accepterar de risker som finns kvar efter att kontroller implementerats.

Andra viktiga komponenter inkluderar Security Assessment Report (SAR) och Plan of Action and Milestones (POA&M). SAR dokumenterar resultaten från säkerhetsbedömningar. POA&M beskriver hur identifierade brister ska åtgärdas över tid.

Denna systematiska approach med tydlig dokumentation gör det möjligt för organisationer att ha en konsekvent och repeterbar process. För svenska organisationer som arbetar med känslig information eller kritisk infrastruktur är detta särskilt värdefullt. Komplexiteten i moderna IT-miljöer kräver just den typ av strukturerad riskhantering som RMF erbjuder.

NIST 800-39: En djupdykning

NIST 800-39 är viktigt för att hantera risker i hela organisationen. Detta dokument hjälper till att se över säkerhetsrisker. Det visar hur vi kan hantera risker på ett bättre sätt.

Det skiljer sig från tidigare dokument som fokuserar på enskilda system. Nu får ledningen verktyg att hantera risker på en större skala. Detta är viktigt i en värld där digitala hot kan sprida sig snabbt.

Dokumentets strategiska syfte

NIST 800-39 har ett annat syfte än tidigare dokument. Det hjälper ledningen att hantera organisationsriskhantering på ett strategiskt plan. Det handlar inte bara om tekniska lösningar.

Ramverket gör det lättare att integrera säkerhet i affärsbeslut. Det kopplar samman tekniska risker med affärs- och organisatoriska mål. Det hjälper till att fatta bättre beslut om var man ska investera.

För organisationer inom kritisk infrastruktur är detta ett viktigt verktyg. Det hjälper till att möta nationella och internationella krav. Det skapar en gemensam riskhanteringsstrategi för hela organisationen.

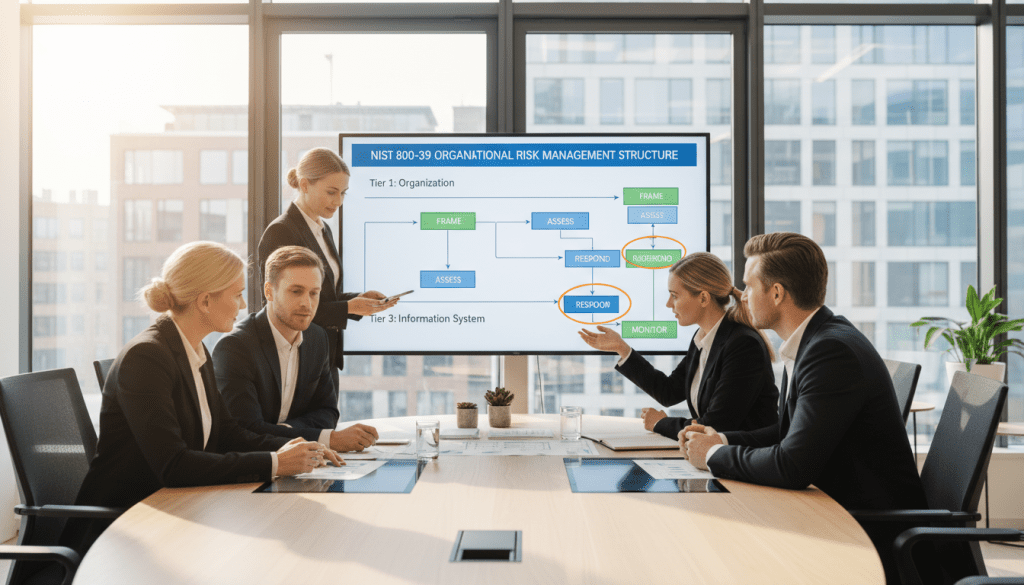

Flernivåperspektivet på riskhantering

En viktig del av 800-39 är dess trelagers-approach för flernivåriskhantering. Det delar upp riskhantering i tre nivåer. Varje nivå har sitt fokus men påverkar varandra.

Tier 1 representerar organisationsnivån där strategiska beslut tas. Här definierar ledningen risktoleransen och säkerhetsmålen. Detta inkluderar investeringar och policies som påverkar hela verksamheten.

Tier 2 fokuserar på missions- och affärsprocessnivån där vi översätter strategiska mål till konkreta processer. Här identifierar vi kritiska affärsprocesser. Vi bedömer hur risker påverkar vår förmåga att uppfylla uppdraget.

Tier 3 adresserar informationssystemnivån där tekniska kontroller implementeras. Detta är där 800-37 kommer in, men inom en bredare kontext. Vi ser hur risker på varje nivå påverkar varandra.

Genom denna flernivåriskhantering hanterar vi risker på alla nivåer. En integrerad strategi täcker alla tre nivåerna. Det förhindrar att viktiga risker missas.

Kärnkomponenterna i ramverket

NIST 800-39 bygger på fyra grundläggande komponenter. Dessa komponenter utgör en cykel som organisationer arbetar med. De NIST cybersäkerhetsstandarder som definieras här är tillämpbara för alla organisationer.

- Riskram (Risk Framing) – Etablerar kontexten för hur organisationen ser på risker, inklusive antaganden, begränsningar och risktoleransen

- Riskbedömning (Risk Assessment) – Identifierar och analyserar hot, sårbarheter och potentiella konsekvenser för organisationen

- Riskrespons (Risk Response) – Utvecklar och implementerar strategier för att hantera identifierade risker genom att acceptera, undvika, minska eller överföra dem

- Riskmonitorering (Risk Monitoring) – Övervakar kontinuerligt risklandskapet och effektiviteten av säkerhetsåtgärder

En viktig del av 800-39 är hantering av tredjepartsrisker och supply chain security. I dagens värld är organisationer beroende av leverantörer och partners. Varje koppling är en riskpunkt.

För organisationer inom kritisk infrastruktur är detta viktigt. Vi måste förstå hur externa risker påverkar vår verksamhet. Detta inkluderar allt från molntjänster till hårdvarutillverkare.

Dokumentet ger vägledning för att hantera dessa risker. Det hjälper till att ställa krav på leverantörer. Vi kan också utveckla strategier för att övervaka säkerheten hos tredje parter.

Jämförelse av syften och mål

Båda ramverken vill skydda informationssäkerheten. Men de tar tillvägagångssätt och fokusområden som skiljer sig åt. När vi jämför NIST publikationer, ser vi att de kompletterar varandra.

För svenska företag och myndigheter är det viktigt att förstå skillnad mellan NIST publikationer. Det hjälper till att bygga en stark säkerhetsstrategi. Båda standarderna arbetar mot samma mål men på olika sätt.

Gemensamma grundvalar

Vi ser att både NIST 800-37 och 800-39 vill förbättra hanteringen av informationssäkerhetsrisker. De fokuserar på att skydda känslig information och kritiska system. Detta visar att riskhanteringsmål är viktigt för båda.

Skillnaden är i perspektiv och tillämpningsnivå. NIST 800-37 tar ett tekniskt och operativt perspektiv. Det fokuserar på specifika system och säkerhetskontroller.

NIST 800-39 ser på det från ett strategiskt och organisationsövergripande perspektiv. Det handlar om att skapa en riskmedveten kultur i hela verksamheten. Här ser vi hur säkerhetsmål implementeras på alla nivåer.

- Förbättrad riskhanteringsförmåga över hela organisationen

- Systematisk identifiering och bedömning av säkerhetsrisker

- Kontinuerlig övervakning och anpassning av säkerhetsåtgärder

- Konsistent tillämpning av säkerhetsstandarder

Distinkta tillämpningsområden

När vi tittar på syftena blir skillnad mellan NIST publikationer tydligare. NIST 800-37 ger en standardiserad process för att auktorisera informationssystem. Det frågar sig: ”Är detta specifika system säkert nog att använda i vår verksamhet?”

Det innebär en detaljerad granskning av varje systems säkerhetskontroller. Vi bedömer risker på systemnivå och fattar beslut om acceptabel risk innan drifttagning.

NIST 800-39 ställer en bredare fråga: ”Hanterar vi säkerhetsrisker effektivt som helhet i organisationen?” Syftet är att etablera en konsistent approach som fungerar på alla nivåer. Detta inkluderar organisationsnivå, affärsprocessnivå och informationssystemnivå.

| Aspekt | NIST 800-37 | NIST 800-39 |

|---|---|---|

| Primärt fokus | Systemauktorisering och kontrollimplementering | Organisationsövergripande riskhanteringsprogram |

| Beslutsfattande | Systemspecifika riskbeslut | Strategiska policybeslut |

| Tillämpningsnivå | Taktisk och operativ | Strategisk och programmatisk |

| Målgrupp | Systemägare och säkerhetsspecialister | Ledning och riskhanteringsfunktioner |

För svenska organisationer är det viktigt att se dessa publikationer som komplement. NIST 800-39 skapar den organisatoriska strukturen och kulturen. NIST 800-37 ger de praktiska verktygen för systemimplementering.

Tillsammans ger de en heltäckande approach. Strategiska riskhanteringsmål omsätts till konkreta säkerhetsåtgärder. Det skapar en robust säkerhetsarkitektur som är både strategiskt och operativt effektiv.

Skillnader i struktur och innehåll

Strukturen och innehållet i NIST 800-37 och 800-39 visar stora skillnader. De är skapade för olika behov inom organisationer. De skiljer sig i dokumentationsstruktur och hur information presenteras.

Att förstå dessa skillnader hjälper till att välja rätt ramverk. Vi ser på de skillnader som finns i struktur och innehåll mellan dessa publikationer.

Hur ramverken är uppbyggda

NIST 800-37 följer en sekventiell struktur med sju steg. Varje steg har specifika uppgifter och utgångspunkter. Det gör det enkelt att följa stegen.

Det innehåller detaljer, checklistor och referenser till andra NIST-dokument. IT-säkerhetsspecialister kan följa stegen steg för steg. Det stödjer en metodisk implementering.

NIST 800-39 bygger på tre organisatoriska lager och fyra riskhanteringskomponenter. Det fokuserar på hur olika delar av organisationen samverkar. Strukturen är hierarkisk och visar relationer mellan olika nivåer.

Denna skillnad påverkar användningen av dokumenten. 800-37 är en implementeringsmanual medan 800-39 är en strategisk guide.

| Aspekt | NIST 800-37 | NIST 800-39 |

|---|---|---|

| Grundläggande struktur | Sekventiell 7-stegsprocess | Lagerbaserad organisationsmodell |

| Fokusområde | Systemspecifik implementering | Organisationsövergripande integration |

| Dokumentflöde | Linjärt med checklistor | Cirkulärt med samverkansmodeller |

| Primär målgrupp | IT-säkerhetsspecialister | Säkerhetschefer och ledning |

Vad publikationerna faktiskt innehåller

NIST 800-37 erbjuder teknisk vägledning för implementering. Det innehåller detaljer om hur man klassificerar informationssystem. Det förklarar också hur man väljer säkerhetskontroller.

Det ger instruktioner om att utveckla system security plans och genomföra säkerhetsbedömningar. Dokumentet innehåller konkreta mallar och krav. Tekniska detaljer dominerar.

NIST 800-39 tar en annan väg. Det ger strategisk vägledning för riskhantering. Det förklarar hur man skapar risk governance-strukturer.

Fokus ligger på att integrera riskhantering i organisationens processer. Det ger ramverk för riskkommunikation. Innehållet är mer konceptuellt än tekniskt.

- 800-37 innehåll: Tekniska implementeringsguider, kontrollkatalograser, bedömningsprocedurer, auktorisationsprocesser

- 800-39 innehåll: Strategiska ramverk, governancemodeller, integrationsmetoder, kommunikationsstrukturer

- Dokumentationsnivå: 800-37 kräver detaljerad systemdokumentation, medan 800-39 fokuserar på policydokument

- Praktisk tillämpning: 800-37 används dagligen av säkerhetsteam, medan 800-39 vägleder långsiktig planering

För svenska organisationer betyder detta att IT-säkerhetsavdelningar arbetar mer direkt med 800-37. Säkerhetskontroller väljs och implementeras enligt dess vägledning. Säkerhetschefer och ledning använder 800-39 för att forma säkerhetsstrategi.

Skillnaden mellan dessa NIST säkerhetsramverk ligger inte bara i vad de säger, utan i hur de säger det och till vem de talar.

Sammanfattningsvis kompletterar dessa publikationer varandra. Vi behöver både den tekniska djupet i 800-37 och den strategiska bredden i 800-39 för robust informationssäkerhet.

Implementering av NIST 800-37

När vi börjar arbeta med NIST riskhantering står organisationer inför både möjligheter och praktiska utmaningar. Att införa detta ramverk kräver en genomtänkt strategi som omfattar hela organisationen. Vi måste förstå att framgångsrik RMF implementering inte sker över en natt utan kräver tålamod och systematiskt arbete.

Organisationer som väljer att implementera Risk Management Framework får tillgång till en beprövad metodik för systematisk säkerhetshantering. Detta ramverk har använts framgångsrikt av myndigheter och företag världen över. Den strukturerade approachen hjälper oss att bygga robusta säkerhetslösningar som håller över tid.

Systematisk genomförande av ramverket

Den första fasen i säkerhetsimplementering handlar om förberedelse och planering. Vi behöver etablera en tydlig strategi för hur NIST riskhantering ska integreras i organisationens processer. Detta inkluderar att definiera roller, ansvar och beslutsvägar för säkerhetsarbetet.

Ledningens engagemang är avgörande redan från start. Utan aktivt stöd från beslutsfattare blir det svårt att säkra nödvändiga resurser. Vi rekommenderar därför att tidigt involvera ledningen i strategiarbetet och tydligt kommunicera värdet av systematisk riskhantering.

Nästa steg i RMF implementering är att kategorisera informationssystem enligt FIPS 199-standarden. Vi bedömer systemens kritikalitet utifrån tre dimensioner: konfidentialitet, integritet och tillgänglighet. Denna kategorisering blir grunden för vilket säkerhetsskydd som krävs.

Efter kategoriseringen väljer vi baseline-kontroller från NIST 800-53. Dessa standardkontroller utgör en solid grund för säkerhetsarbetet. Vi anpassar sedan dessa kontroller till organisationens specifika behov, branschkrav och riskprofil.

Implementeringsfasen innebär att vi konkret införar de valda säkerhetskontrollerna. Detta kan omfatta tekniska lösningar, administrativa rutiner och fysiska säkerhetsåtgärder. Dokumentation av varje kontroll är viktigt för att underlätta senare granskningar och systemauktorisation.

Bedömningsfasen kräver oberoende utvärdering av kontrollernas effektivitet. Vi använder testning, intervjuer och dokumentgranskning för att verifiera att kontrollerna fungerar som avsett. Denna fas identifierar eventuella brister som måste åtgärdas innan systemauktorisation kan beviljas.

Auktorisationsfasen är kulmen på säkerhetsimplementering. En beslutsfattare granskar all säkerhetsdokumentation och riskbedömningar. Systemauktorisation innebär ett formellt godkännande att systemet får tas i drift med accepterad risknivå.

Kontinuerlig övervakning säkerställer att säkerheten upprätthålls över tid. Vi etablerar processer för att upptäcka förändringar, nya hot och säkerhetsincidenter. Denna fas pågår under hela systemets livscykel och hjälper oss att snabbt reagera på nya risker.

Praktiska hinder och lösningar

Resursbrist utgör en av de största utmaningarna för svenska organisationer. Både ekonomiska medel och kompetens inom cybersäkerhet kan vara begränsade. Detta gäller särskilt för mindre organisationer som inte har dedikerade säkerhetsteam.

Forskning om kritisk infrastruktur visar att kompetensbrist är ett återkommande problem. Vi ser ofta att organisationer saknar personal med erfarenhet av NIST-ramverk. Investeringar i utbildning och certifieringar blir därför nödvändiga för lyckad implementering.

Att få ledningens verkliga engagemang kan vara utmanande. Kostnaderna för RMF implementering är ofta uppenbara och omedelbara. Fördelarna med systematisk riskhantering är mer abstrakta och långsiktiga, vilket kan göra det svårt att motivera investeringar.

Vi rekommenderar att presentera konkreta affärsrisker snarare än tekniska hot. Genom att översätta cybersäkerhet till potentiell påverkan på verksamheten blir det lättare för ledningen att förstå värdet. Exempel från andra organisationer kan också vara övertygande.

Teknisk komplexitet utgör särskilda utmaningar i OT-miljöer. SCADA-system och andra industriella styrsystem har ofta begränsad kompatibilitet med moderna säkerhetslösningar. Vi måste balansera säkerhetsåtgärder mot krav på tillgänglighet och driftskontinuitet.

För att hantera utmaningar i operativ teknologi krävs specialiserad kompetens. Vi behöver förstå både IT-säkerhet och industriella processers unika krav. Samarbete mellan säkerhetsteam och produktionspersonal blir avgörande för framgång.

Att börja i mindre skala är en effektiv strategi för att övervinna implementeringshinder. Vi kan välja ett pilotprojekt med begränsad omfattning för att bygga erfarenhet. Lärdomar från piloten kan sedan användas för att förbättra implementeringen i större skala.

Automatiseringsverktyg kan avsevärt underlätta säkerhetsimplementering. GRC-plattformar (Governance, Risk and Compliance) hjälper oss att hantera dokumentation, spåra kontroller och generera rapporter. Detta frigör resurser som kan fokusera på strategiskt säkerhetsarbete istället för administration.

Att bygga intern kompetens genom kontinuerlig utbildning är en långsiktig investering. Vi bör skapa program för kunskapsdelning och mentorskap inom organisationen. Externa konsulter kan vara värdefulla i början, men målet bör vara att utveckla egen förmåga.

Implementering av NIST 800-39

När vi implementerar NIST 800-39 fokuserar vi på att skapa en riskhanteringskultur i hela organisationen. Detta är olikt att bara fokusera på tekniska system. Organisatorisk riskhantering kräver att processer sprids över hela företaget. Detta gör säkerhetsstyrning till en del av affärsstrategin, inte bara en IT-funktion.

NIST säkerhetsprocesser på organisationsnivå kräver ett strategiskt perspektiv. Vi måste se till att cybersäkerhet är en viktig affärsfråga för ledningen. Det skiljer sig från NIST 800-37 som fokuserar på specifika informationssystem.

Strategisk process för integration

Den första steget är att skapa en tydlig riskstrategi som visar organisationens risktolerans. Vi börjar med att skapa en struktur för riskhantering. Denna struktur måste godkännas av ledningen för att få legitimitet.

NIST 800-39 använder en flernivåapproach. Vi implementerar detta i tre lager:

- Tier 1 – Organisationsnivå: Här skapas en övergripande riskhanteringsstrategi och policyer som styr hela verksamheten

- Tier 2 – Affärsprocesser: På denna nivå integreras riskhantering i specifika uppdrag och verksamhetsområden

- Tier 3 – Informationssystem: Här kopplar vi samman organisatoriska mål med tekniska säkerhetskontroller

En viktig del är att utveckla processer för kontinuerlig riskbedömning. Vi måste utvärdera tekniska, operativa, strategiska och tredjepartsrisker. Detta kräver robusta NIST säkerhetsprocesser som täcker hela risklandskapet.

Kommunikation av riskinformation är viktig för framgång. Vi behöver tydliga kanaler för att risker kan eskaleras uppåt. Samtidigt måste strategiska riskbeslut på organisationsnivå kunna översättas till konkreta åtgärder.

För svenska organisationer inom kritisk infrastruktur finns särskilda krav. Energisektorn måste till exempel integrera krav från både NIST-ramverket och nationella regelverk. Det skapar ett komplext landskap där organisatorisk riskhantering är avgörande för ett sammanhängande säkerhetsarbete.

Organisationsövergripande hinder

Den vanligaste utmaningen är silos mellan avdelningar. IT-avdelningen förstår ofta cybersäkerhet, men affärsenheter ser det som ett tekniskt problem. Detta fragmenterar organisationens förmåga att få en helhetsbild av riskexponeringen.

I större svenska organisationer blir detta problem tydligare. Olika divisioner har ofta utvecklat egna riskhanteringsprocesser som inte kommunicerar med varandra. Detta motverkar syftet med säkerhetsstyrning enligt NIST 800-39.

Ledningens förståelse för cybersäkerhet som affärsfråga är ett stort hinder. Många chefer ser säkerhet som en kostnad snarare än en strategisk investering. Forskning visar att detta är ett stort problem i skandinaviska organisationer.

Tredjepartsrisker och supply chain-säkerhet är allt mer utmanande. När organisationer blir beroende av externa leverantörer ökar riskexponeringen. Vi måste hantera risker som sträcker sig genom flera led i leveranskedjan.

Svenska organisationer inom kritisk infrastruktur står inför särskilda utmaningar. Energiföretag kan ha hundratals leverantörer där var och en representerar en riskpunkt. Detta kräver sofistikerade processer för vendor risk management som integreras i den övergripande riskstrategin.

För att möta dessa utmaningar rekommenderar vi följande åtgärder:

- Skapa tvärfunktionella riskkommittéer som bryter ner silos och säkerställer helhetsperspektiv på organisationens risker

- Investera i riskkommunikation och utbildning för att höja förståelsen för cybersäkerhet som affärskritisk fråga på alla nivåer

- Implementera robusta processer för leverantörsbedömning som inkluderar kontinuerlig övervakning av tredjepartsrisker

- Etablera tydliga metriker och rapporteringsstrukturer som gör riskinformation begriplig för ledningen

Genom att adressera dessa utmaningar systematiskt kan vi skapa förutsättningar för effektiv organisatorisk riskhantering. Detta kräver tålamod och långsiktigt engagemang från hela organisationen. Resultatet är en mer robust verksamhet som kan hantera både nuvarande och framtida säkerhetshot.

Viktigheten av att förstå skillnaderna

Skillnaderna mellan NIST 800-37 och 800-39 är viktiga. De visar två olika sätt att se på säkerhet. För svenska företag är det viktigt att förstå hur dessa två samverkar för att skapa en stark säkerhetsstrategi.

Det är viktigt att se båda ramverken som delar av en helhet. De hjälper till att bygga en säker cybersäkerhetsstrategi. Båda har unika roller som tillsammans skapar en stark säkerhet.

Men många företag fokuserar bara på ett ramverk. Detta kan skapa sårbarheter som cyberhot kan utnyttja. Det är därför viktigt att förstå båda ramverken.

Strategisk och taktisk riskhantering

Effektiv cybersäkerhet kräver två perspektiv. NIST 800-37 fokuserar på detaljer, medan NIST 800-39 ser till hela organisationen. Tillsammans hjälper de till att hantera risk på alla nivåer.

Om man bara fokuserar på NIST 800-37 riskerar man att hamna i en compliance-fälla. Man implementerar säkerhetskontroller utan att förstå den större riskbilden. Detta leder till säkerhetsåtgärder som inte skyddar det viktigaste för verksamheten.

Samtidigt kan man som bara arbetar med NIST 800-39 sakna den taktiska förmågan. Man har strategier men inte de konkreta processerna. Detta skapar en klyfta mellan intention och implementering.

I dagens värld attackerar cyberkriminella genom supply chains och tredjepartsleverantörer. Det är viktigt att kunna hantera risk på alla nivåer. En incident på systemnivå kan påverka hela organisationen.

Exempelvis kan en säkerhetsincident i ett kontrollsystem påverka hela organisationens förmåga. Samtidigt kan brist på organisatorisk riskhantering göra kritiska system sårbara. Vi behöver båda perspektiven för att skydda kritisk infrastruktur.

Hur integration förbättrar säkerhetsresultat

Organisationer som använder båda ramverken får bättre säkerhetsresultat. De skapar en säkerhetskultur där alla förstår sin roll. Detta är viktigt för en framgångsrik cybersäkerhetsstrategi.

NIST 800-39 säkerställer att säkerhetsarbetet är riskbaserat och affärsrelevant. Ledningen kan fatta informerade beslut om säkerhetsinvesteringar. Detta eliminerar gissningar och subjektiva bedömningar.

NIST 800-37 säkerställer att säkerhetskontroller implementeras korrekt och underhålls över tid. Detta är avgörande för att upprätthålla säkerhet i en föränderlig miljö.

För svenska organisationer som omfattas av NIS-direktivet är en integrerad approach viktig. Dessa regelverk kräver både strategisk riskhantering och konkreta säkerhetsåtgärder. Organisationer måste kunna visa både strategi och detaljerade implementeringar.

- Ledningen får verktyg för strategiska säkerhetsbeslut

- IT-avdelningen får strukturerade implementeringsprocesser

- Compliance-funktionen får dokumentation för regulatoriska krav

- Verksamheten får säkerhet som stödjer affärsmål

Organisationer som använder båda ramverken är bättre rustade mot cyberhot. De kan anpassa sig snabbare och implementera säkerhetsåtgärder effektivt. Detta är integrerad säkerhet i praktiken.

De har också lättare att rekrytera och behålla säkerhetspersonal. Säkerhetsexperter vill arbeta där det finns tydliga ramverk. En genomtänkt effektiv riskhantering är en konkurrensfördel.

Sammanfattning och slutsats

Vi har tittat på skillnaderna mellan NIST 800-37 och 800-39. Det handlar om fokus och hur man tillämpar det i säkerhetsarbetet.

De viktigaste skillnaderna

NIST 800-37 ger ett ramverk för att skydda specifika system. Det visar en steg-för-steg process från att identifiera risker till att övervaka dem kontinuerligt.

NIST 800-39 tar ett större perspektiv på riskhantering. Det skapar strukturer för att skydda hela organisationen på alla nivåer.

De två ramverken hjälper varandra. Det ena visar hur man skyddar systemen, medan det andra förklarar varför och vad på en strategisk nivå.

Praktiska steg framåt

Vi rekommenderar att svenska organisationer börjar med 800-39. Det hjälper till att skapa en övergripande strategi. Sedan kan 800-37 användas för att skydda viktiga system.

Det är viktigt att ha tydliga roller för att koppla strategi till praktik. Utbildning för alla är avgörande för att skapa en gemensam förståelse.

För organisationer inom kritisk infrastruktur är dessa rekommendationer extra viktiga. Man bör integrera dem med NIS2-direktivet och andra svenska regler.

Genom att använda båda publikationerna kan vi bygga en stark säkerhetskultur. Den är både strategisk och praktisk.

FAQ

Vad är den grundläggande skillnaden mellan NIST 800-37 och 800-39?

NIST 800-37 fokuserar på riskhantering för enskilda system. Det använder sig av Risk Management Framework (RMF). NIST 800-39 ser till att hela organisationen hanterar risker på strategisk nivå. Detta gör att 800-37 hjälper till att säkra specifika system, medan 800-39 tar hand om organisationens övergripande riskstrategi.

Kan vi implementera NIST 800-37 utan att använda NIST 800-39?

Ja, det går att använda 800-37 utan 800-39. Men vi rekommenderar att använda båda. Att bara använda 800-37 kan leda till att man bara fokuserar på säkerhetskontroller utan att förstå den större riskbilden. Genom att använda 800-39 får man en bättre överblick och säkerhetsresultat.

Vilken av publikationerna är viktigast för svenska organisationer?

Båda publikationerna är viktiga för svenska organisationer. Men på olika sätt. IT-säkerhetsspecialister arbetar ofta med 800-37. Säkerhetschefer och ledning arbetar mer med 800-39. Det bästa är att använda båda som komplement.

Hur lång tid tar det att implementera NIST 800-37 i en organisation?

Tiden för implementering varierar beroende på organisationens storlek och komplexitet. Det kan ta från några månader till över ett år för ett enskilt system. Större organisationer tar längre tid, men börjar med kritiska system och utbildning.

Vad är de tre nivåerna (tiers) i NIST 800-39?

NIST 800-39 har en trelagers-approach. Tier 1 handlar om organisationsövergripande riskhantering. Tier 2 fokuserar på riskhantering i affärsprocesser. Tier 3 handlar om riskhantering för enskilda system. Alla nivåer är viktiga för en integrerad riskhanteringsstrategi.

Vilka är de sju stegen i NIST 800-37:s Risk Management Framework?

De sju stegen i RMF är: Prepare, Categorize, Select, Implement, Assess, Authorize och Monitor. Varje steg bygger på det föregående och skapar en kontinuerlig säkerhetsprocess.

Hur förhåller sig NIST-ramverken till ISO 27000-serien?

NIST 800-serien och ISO 27000-serien är komplementära. De båda behandlar informationssäkerhet men på olika sätt. ISO 27001 är en standard för ledningssystem, medan NIST-publikationerna är mer detaljerade. Många organisationer använder ISO 27001 för certifiering och NIST för praktisk vägledning.

Vilka utmaningar möter svenska organisationer vid implementering av dessa ramverk?

Resursbrist är en vanlig utmaning. Ledningens engagemang kan vara svårt att säkra. Teknisk komplexitet är också en utmaning. Organisatoriska silos och tredjepartsrisker är andra utmaningar. Vi rekommenderar att börja i mindre skala och investera i utbildning.

Måste vi använda NIST 800-53 för att implementera NIST 800-37?

Ja, NIST 800-53 är en del av NIST 800-37. Det innehåller säkerhetskontroller för RMF. 800-53 är gratis att ladda ner från NIST:s webbplats.

Hur ofta måste vi uppdatera vår riskhantering enligt dessa ramverk?

Båda ramverken betonar kontinuerlig riskhantering. I 800-37 är ”Monitor”-steget en pågående aktivitet. I 800-39 är riskmonitorering en av de fyra huvudkomponenterna. Vi rekommenderar årliga riskbedömningar, men kontinuerlig övervakning är viktig.

Är NIST-ramverken relevanta för svenska organisationer utanför offentlig sektor?

Ja, absolut! NIST är globalt standard, inklusive för svenska företag. Många organisationer inom kritisk infrastruktur använder NIST. Ramverken är branschoberoende och kan anpassas till olika sektorer.

Vad är skillnaden mellan risk framing och risk assessment i NIST 800-39?

Risk framing är den grundläggande aktiviteten i 800-39. Det etablerar kontexten för riskhantering. Risk assessment är den processen där vi identifierar och utvärderar risker. Framing är det strategiska fundamentet, medan assessment är den taktiska aktiviteten.

Hur hanterar NIST 800-39 tredjepartsrisker och supply chain-säkerhet?

NIST 800-39 tar hand om tredjepartsrisker och supply chain-säkerhet. Det erkänner att organisationer är beroende av externa leverantörer. Vi måste bedöma leverantörers säkerhetsmognad och inkludera säkerhetskrav i kontrakt.

Kan vi använda automatisering för att implementera NIST 800-37?

Ja, och vi rekommenderar starkt att använda automatisering! Det är särskilt värdefullt i Monitor-steget. Verktyg som SIEM och konfigurationshantering kan automatisera stora delar av säkerhetsövervakningen. Det frigör resurser för mer strategiskt arbete.

Vad är Authorization to Operate (ATO) och varför är det viktigt?

ATO är det formella godkännandet att ett system får tas i drift. Det är slutresultatet av ”Authorize”-steget i 800-37. ATO skapar tydlig ansvarighet och säkerställer att säkerhetsbeslut fattas på rätt nivå. Det är viktigt för svenska organisationer inom kritisk infrastruktur.