Sårbarhetshantering: En komplett guide för företag

januari 16, 2026|7:11 e m

Ta kontroll över er digitala framtid

Från effektiv IT-drift till molnresor och AI – låt oss visa hur vi kan stärka er verksamhet.

januari 16, 2026|7:11 e m

Från effektiv IT-drift till molnresor och AI – låt oss visa hur vi kan stärka er verksamhet.

Hur skyddad är er digitala infrastruktur mot cyberattacker? Dessa kan kosta mycket i skador och förlorad verksamhet.

Idag är cybersäkerhet och säkerhetsskydd viktiga för varje företag. Digitala hot växer snabbt. Det kräver att ni arbetar proaktivt för att hitta sårbarheter.

Den här guiden tar er igenom allt om sårbarhetshantering. Från grundläggande till avancerade strategier. På Cyber Detector skannar vi er IT- och molnsystem kontinuerligt.

Vår riskpoängskala hjälper er att fokusera på de viktigaste säkerhetsfrågorna. Vi kombinerar teknisk kunskap med affärsförståelse. Det ger er starkt skydd och möjliggör tillväxt med säkerhet.

Cyberattacker blir allt mer sofistikerade. Företag måste därför hantera säkerhetsbrister i sin infrastruktur. Detta hjälper dem att upptäcka och åtgärda brister innan de kan utnyttjas av cyberkriminella.

Om företag inte hanterar säkerhetsbrister riskerar de stora förluster. Detta inkluderar ekonomiska förluster och förlorat kundförtroende. Digital transformation skapar nya attackytor som kräver ständig övervakning.

Sårbarhetshantering är en process för att identifiera och åtgärda säkerhetsbrister. Detta inkluderar kontinuerlig skanning av IT-infrastruktur och applikationer. Målet är att identifiera potentiella attackvektorer innan ett hot aktiveras.

En sårbarhet är en svaghet i ett system som kan leda till obehörig åtkomst. Säkerhetsluckor kan orsakas av många saker. Detta inkluderar mjukvarufel och felkonfigurationer av system.

Vi arbetar proaktivt för att minska risker genom strukturerade metoder. Processen kräver samarbete mellan IT-säkerhet, utvecklingsteam och affärsverksamhet. Detta säkerställer att alla potentiella svagheter hanteras effektivt.

Sårbarhetshantering är viktig för företag. Den skyddar lönsamhet och konkurrenskraft. Enligt forskning kan kostnaden för dataintrång uppgå till cirka 3,92 miljoner dollar.

Ekonomiska konsekvenser är bara en del. Immateriella kostnader kan vara ännu mer förödande. Förlorat kundförtroende och skadad varumärkesreputation tar år att återuppbygga.

Proaktiv sårbarhetshantering är en av de mest kostnadseffektiva investeringarna. Det skyddar tillgångar och säkerställer långsiktig hållbarhet i en digital värld.

Organisationer av alla storlekar utsätts för sofistikerade attacker. Angripare söker efter och utnyttjar säkerhetsluckor innan företagen hinner åtgärda dem. Tiden mellan att en sårbarhet upptäcks och att den exploateras har minskat dramatiskt.

Regulatoriska krav som GDPR och NIS2-direktivet ställer höga krav på företag. De måste aktivt skydda personuppgifter och kritisk infrastruktur. Bristande efterlevnad kan leda till betydande böter.

Genom att investera i sårbarhetshantering kan företag minska risker. Detta skapar en kostnadseffektiv approach. Vi förbättrar organisationens säkerhetspostur baserat på faktiska risker.

Vi kan hjälpa er att se på säkerhetsbrister på tre sätt. Det handlar om teknologi, människor och fysiska saker. Detta gör er säkerhetsanalys mer målinriktad.

Varje typ kräver speciella verktyg och metoder. Många fokuserar för mycket på teknik. Men en bra säkerhetsstrategi tar med alla tre aspekter.

Tekniska sårbarheter är de mest synliga. De inkluderar svaga digitala system. Fel i mjukvara och säkerhetssvaga system är vanliga.

API-säkerhet är också viktig. OWASP API Top 10 listar vanliga sårbarheter. BOLA och injektionsattacker är exempel på stora risker.

Utdaterad mjukvara är en stor risk. Även kända produkter kan ha sårbarheter. Designfel i system kan också utnyttjas.

Den största sårbarheten är att tro att teknik kan lösa allt.

Mänskliga och organisatoriska sårbarheter är ofta den största risken. Brist på säkerhetsmedvetenhet är en stor svaghet. Social engineering-attacker manipulerar personal.

Svaga lösenord och dåliga policyer är problem. Vi tränar personalen för att känna igen hot. Brist på ansvar för säkerhet leder till missade uppgifter.

En kultur som inte värnar om säkerhet är ett problem. Företag som tar säkerhet på allvar gör bättre jobb. Kommunikation mellan avdelningar är också viktig.

Fysiska sårbarheter är svagheter i fysisk infrastruktur. Otillräcklig åtkomstkontroll är en stor risk. Obehöriga kan komma åt känslig information.

Stöld av utrustning och miljöhot är andra risker. Vi måste skydda nätverk och kommunikationskablar. Miljörelaterade risker som översvämning påverkar systemen.

En bra sårbarhetshanteringsstrategi tar med alla tre aspekter. Angripare söker svaglänkar. Vi förespråkar en holistisk säkerhetsansats.

| Sårbarhetstyp | Primära risker | Detekteringsmetod | Motåtgärder |

|---|---|---|---|

| Teknologiska sårbarheter | API-brister, injektionsattacker, felkonfigurationer, zero-day exploits | Automatiserade sårbarhetsskanners, penetrationstester, kodgranskning | Säkerhetsuppdateringar, korrekt konfiguration, säker utveckling |

| Mänskliga och organisatoriska sårbarheter | Nätfiske, social engineering, svaga lösenord, bristande policyer | Medvetenhetsträning, simuleringar, policygranskningar | Utbildningsprogram, starka autentiseringsmetoder, tydliga processer |

| Fysiska sårbarheter | Obehörig åtkomst, stöld av utrustning, miljöhot, infrastrukturskador | Fysiska inspektioner, åtkomstkontrollloggar, miljöövervakning | Åtkomstkontrollsystem, kryptering av enheter, redundans och backup |

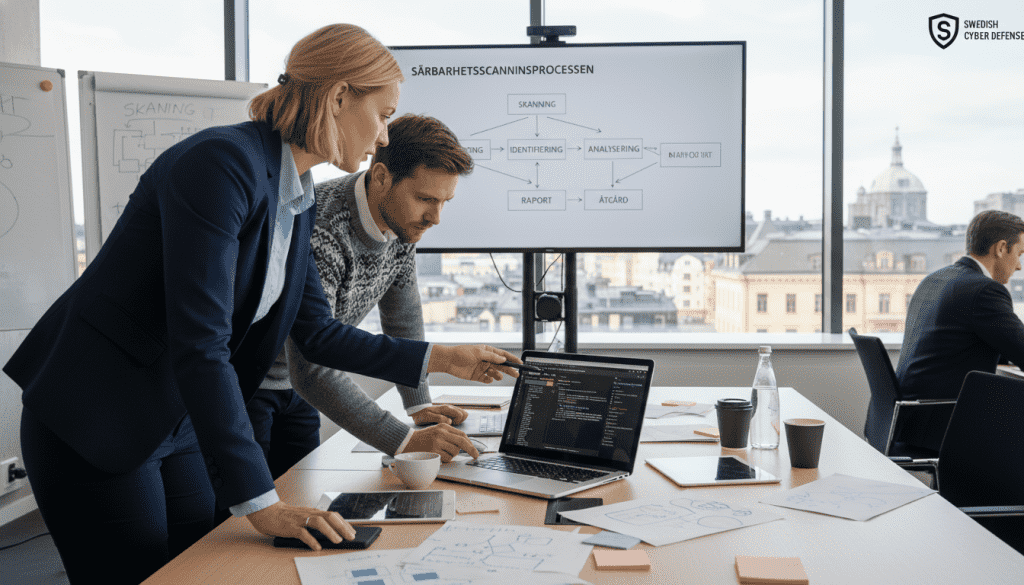

Effektiv sårbarhetshantering följer en tydlig process. Varje steg stärker er organisations digitala försvar. Vi arbetar med en strukturerad metodik som består av tre huvudfaser. Tillsammans bildar de en kontinuerlig cykel av säkerhetsförbättringar.

Denna systematiska approach säkerställer att inga kritiska sårbarheter förbises. Resurser allokeras där de gör mest nytta för er verksamhet.

Processen bygger på internationellt erkända ramverk och best practices. CIS Controls rekommenderar kontinuerlig utvärdering och spårning av sårbarheter. Genom att följa dessa metoder skapar vi en robust säkerhetsgrund.

Den anpassas efter er specifika miljö och riskprofil.

Identifieringsfasen är grunden för framgångsrik sårbarhetshantering. En systematisk kartläggning av hela er IT-miljö krävs. Vi börjar med att skapa en komplett inventering av alla tillgångar som kan innehålla säkerhetsrisker.

Sårbarhetsscanning är kärnan i denna fas. Vi använder specialiserade verktyg som kontinuerligt söker efter kända säkerhetsbrister i er infrastruktur. Cyber Detector skannar kontinuerligt infrastruktur för att identifiera potentiella hot innan de kan utnyttjas av skadliga aktörer.

Vi övervakar också säkerhetsbulletiner och hotintelligens kontinuerligt. Detta säkerställer att vi håller oss uppdaterade om nya sårbarheter när de publiceras av tillverkare och säkerhetsforskare.

Sårbarhetsanalys går djupare än enkel scanning. Vi kontextualiserar identifierade brister mot er specifika miljö. Vi bedömer hur varje upptäckt sårbarhet faktiskt kan påverka just era system och affärsprocesser.

Inte alla sårbarheter utgör samma risk för er verksamhet. Riskbedömning är det mest kritiska steget. En typisk sårbarhetsscanning kan identifiera hundratals eller till och med tusentals potentiella problem.

Att försöka åtgärda allt samtidigt är både opraktiskt och ineffektivt.

Vi använder en multidimensionell approach för riskbedömning. Den tar hänsyn till flera viktiga faktorer:

Cyber Detector använder en riskpoängskala från 1 till 1,000 för att lyfta fram de sårbarheter som mest sannolikt kommer att utnyttjas. Denna granulära skala hjälper er att fokusera resurser på de sårbarheter som representerar den största risken för just er organisation.

Verktyg som Vulnerability Manager Plus erbjuder prioriteringsfokuserad sårbarhetshantering. Det automatiskt rankar sårbarheter baserat på dessa kombinerade faktorer. Detta förhindrar att säkerhetsteam blir överväldigade av en lång lista av potentiella problem utan tydlig handlingsplan.

Riskbedömning måste också beakta er organisations unika kontext. En sårbarhet som är kritisk för ett finansinstitut kan vara mindre allvarlig för ett tillverkningsföretag, och vice versa.

När vi har identifierat och prioriterat sårbarheter börjar den praktiska åtgärdsfasen. Vi implementerar konkreta säkerhetslösningar. Denna fas kräver noggrann planering för att undvika driftstörningar samtidigt som säkerheten förbättras.

Våra åtgärder omfattar flera komplementära strategier:

Patch Manager Plus erbjuder automatiserad patchhantering. Det reducerar tiden mellan sårbarhetsidentifiering och åtgärd. Automatisering är avgörande eftersom manuell patchning av hundratals system är både tidskrävande och felbenägen.

Dokumentation spelar en central roll i åtgärdsfasen. Vi registrerar alla implementerade åtgärder för revisions- och efterlevnadsändamål. Detta möjliggör analys av trender och förbättringsområden över tid.

Hanteringsfasen säkerställer att vårt arbete inte slutar vid implementeringen. Vi verifierar kontinuerligt att åtgärderna varit effektiva genom uppföljningsskanningar och övervakning. Detta bekräftar att sårbarheter verkligen har åtgärdats och att inga nya säkerhetsrisker har introducerats genom ändringsprocessen.

Genom att följa denna strukturerade process skapar vi en kontinuerlig förbättringsloop. Varje cykel stärker er säkerhetsposition. Sårbarhetshantering är ingen engångsaktivitet utan en pågående process som anpassas efter den ständigt föränderliga hotbilden och er växande IT-miljö.

Riskbedömning är som en kompass för er säkerhetsresa. Vi hjälper er att se vilka säkerhetsbrister som är viktigast för er. Det är viktigt i en värld där nya hot dyker upp hela tiden.

Varje organisation måste välja var de ska lägga sina säkerhetsinvesteringar. Vi arbetar tillsammans för att göra er sårbarhetsdata till något som verkligen hjälper er företag. Detta stärker er försvar och ger er affärsvärde.

Riskanalys är grundstenen för sårbarhetshantering. Den hjälper er att lägga era säkerhetsinvesteringar på rätt ställe. Det är viktigt för er verksamhet och hotbild.

Om ni inte gör en systematisk riskbedömning kan ni slösa bort resurser. Ni riskerar att inte åtgärda de viktigaste säkerhetsbristerna. Vi hjälper er att undvika detta genom att använda strukturerade analysprocesser.

Det är viktigt att förstå sambandet mellan sårbarheter, hot och affärskonsekvenser. En sårbarhet blir en kritisk risk när den kombineras med ett hot och påverkar er affär. Vi guidar er genom att identifiera och bedöma dessa risker.

”Riskhantering handlar inte om att eliminera all risk, utan om att göra medvetna val om vilka risker vi accepterar och vilka vi måste minska.”

Vi analyserar de affärskonsekvenser som kan uppstå. Detta inkluderar ekonomiska förluster, driftstopp och störningar i er verksamhet. Vi ser till att ni förstår hur tekniska sårbarheter påverkar er affär.

Detta skapar en bättre förståelse mellan IT-säkerhet och affärsledning. Det hjälper er att fatta bättre beslut och stärker er cybersäkerhet.

Vi använder flera metoder för riskbedömning. Detta ger en djupare förståelse av er risksituation. Kvantitativa metoder använder siffror för att beräkna förluster. Kvalitativa metoder klassificerar säkerhetsbrister baserat på expertbedömning.

Hybridansatser kombinerar styrkan i både kvantitativa och kvalitativa metoder. Detta är ofta det bästa för er, eftersom ni får både detaljerade beräkningar och snabbare bedömningar.

| Metod | Fördelar | Bäst för | Utmaningar |

|---|---|---|---|

| Kvantitativ | Numeriska värden, ROI-beräkningar, objektiv jämförelse | Ekonomiska beslut, budgetmotivering, högriskområden | Kräver exakta data, tidskrävande, komplex analys |

| Kvalitativ | Snabb bedömning, expertkunskap, kontextuell förståelse | Snabba översikter, begränsade resurser, nya hotbilder | Subjektivitet, svårt att jämföra, mindre precision |

| Hybrid | Balanserad analys, flexibilitet, praktisk tillämpning | Organisationer med varierande mognad, begränsad tid | Kräver kompetens i båda metoderna, kan bli komplex |

Vi använder CIS Controls för att hjälpa er i riskbedömningen. Det ger er en strukturerad väg framåt. IG1 fokuserar på grundläggande cyberhygien för småföretag. IG2 riktar sig till organisationer med måttliga resurser och större riskexponering. IG3 adresserar mogna organisationer med hög riskexponering.

Riskhanteringsverktyg hjälper er att identifiera och bedöma risker. Vi säkerställer att riskbedömningen är en del av er sårbarhetshantering. Detta gör att ni kan anpassa er säkerhetsstrategi över tid.

I dagens värld är rätt verktyg och teknologier viktiga för att skydda er organisation. Moderna sårbarhetshanteringsprogram kräver rätt verktyg för att fungera. Manuell process för att hitta och åtgärda sårbarheter är omöjlig för stora organisationer.

Teknologiska lösningar gör det möjligt att ha kontinuerlig övervakning och automatiserad analys. Detta ger er organisation det skydd som krävs i dagens värld.

Rätt teknologi kan göra er säkerhetsposition proaktiv. Det minskar risker och lättar på er säkerhetsteam. Genom att investera i moderna verktyg skapar ni en säker grund för er organisation.

Sårbarhetsskanners är viktiga i er säkerhetsstrategi. Nätverksskanners upptäcker sårbarheter i nätverk och servrar. De analyserar svarstider för att se vilka risker som finns.

Applikationsskanners fokuserar på webbapplikationer och API:er. De identifierar sårbarheter som kan äventyra känsliga data. Dessa verktyg analyserar applikationslogik och säkerhetsmekanismer.

Agentbaserade scanners ger djupare insyn i operativsystemkonfigurationer. Cyber Detector erbjuder en plattform som kombinerar dessa funktioner. Det ger er en komplett syn på er säkerhetsposition.

Den omfattande lösningen från Cyber Detector gör sårbarhetshantering enklare. Det centraliserar allt från upptäckt till åtgärd. Det minskar risken för att missa sårbarheter.

Automatisering är nödvändig för att hantera komplexa IT-miljöer. Verktyg som Vulnerability Manager Plus och Endpoint Central upptäcker nya enheter automatiskt. Det säkerställer att inget system faller utanför ert skydd.

Dessa verktyg skannar under lågtrafik för att inte störa er verksamhet. De prioriterar risker baserat på affärskritik. Patch Manager Plus och Application Control Plus gör patchhantering enklare.

För API-säkerhet finns verktyg som Plexicus ASPM, Salt Security, 42Crunch och Akamai API Security. De upptäcker sårbarheter med AI och övervakar API-trafik. Detta skyddar er mot missbruk och ovanliga händelser.

Detta visar vikten av att integrera säkerhet tidigt i utvecklingsprocessen. SIEM-system samlar säkerhetsdata för realtidsövervakning. Det ger er team en centraliserad vy av säkerhetsrisker.

| Verktyg | Primär funktion | Nyckelfunktioner | Bäst för |

|---|---|---|---|

| Vulnerability Manager Plus | Helhetlig sårbarhetshantering | Automatiserad scanning, riskbaserad prioritering, integrerad patchhantering | Medelstora till stora företag med diverse IT-miljöer |

| Endpoint Central | Endpoint-hantering och säkerhet | Agentbaserad övervakning, automatisk enhetsupptäckt, konfigurationshantering | Organisationer med stort antal endpoints och mobila enheter |

| Salt Security | API-säkerhet och skydd | AI-driven hotdetektering, runtime-övervakning, API-inventering | Företag med API-drivna applikationer och mikrotjänstarkitekturer |

| Cyber Detector | Kontinuerlig säkerhetsövervakning | Intern och extern infrastrukturscanning, molnintegration, centraliserad rapportering | Företag som söker en integrerad plattform för fullständigt säkerhetsskydd |

Det är viktigt att välja rätt verktyg för er organisation. Men det är viktigare att integrera dem för att få en effektiv säkerhetsstrategi. Genom att välja lösningar som kommunicerar med varandra blir information flödande. Detta gör att ni kan agera snabbare när sårbarheter upptäcks.

Att investera i sårbarhetshantering är viktigt för företagets framgång. Det gör er starkare på marknaden. Detta stärker er position och ökar lönsamheten.

Det påverkar också kundrelationer och långsiktig tillväxt. Fördelarna sträcker sig långt bortom IT-avdelningen. Det berör hela organisationens förmåga att fungera säkert i en digital värld.

Genom att ha ett starkt program för sårbarhetshantering bygger ni en solid grund. Det minskar omedelbart risker och bygger långsiktig styrka. Detta återbetalas många gånger genom lägre säkerhetskostnader och stärkt förtroende.

Den största fördelen är en minskad attackyta. Vi hjälper er att identifiera och åtgärda sårbarheter. Detta minskar antalet sårbara punkter.

Varje stängd säkerhetslucka minskar riskerna. Det gör att obehöriga har färre chanser att skada era system och data.

Proaktivt försvar innebär att vi håller er före hot. Vi upptäcker och tar bort säkerhetsbrister innan de kan utnyttjas. Detta gör er mindre sårbara.

Statistik visar att företag med bra sårbarhetshantering har färre säkerhetsincidenter. Detta är en stor fördel.

Snabbare incidentrespons är möjlig med en väl kartlagd infrastruktur. Ni kan hantera säkerhetsincidenter snabbare. Detta är viktigt för att minimera skador.

Ökad motståndskraft mot cyberattacker utvecklas genom sårbarhetshantering. Vi stärker er förmåga att motstå olika typer av attacker. Detta görs genom:

Ekonomiska fördelar är tydliga. Företag med bra sårbarhetshantering upptäcker incidenter snabbare. Detta minskar skador och sparar pengar.

Lägre kostnader för cyberattacker leder till ekonomiska besparingar. Vi hjälper er att undvika kostnader för dataförlust och systemavbrott. Detta skyddar er ekonomi.

Regulatoriska krav är en utmaning för företag. Systematisk sårbarhetshantering hjälper er att uppfylla dessa krav. Vi stödjer er genom att implementera strukturerade rutiner.

CIS Controls hjälper er att bygga en grund för informationssäkerhet. Detta följer med ramverk som NIST Cybersecurity Framework och ISO 27000-serien. Det är viktigt för robust säkerhet.

Demonstrerad due diligence gör er redo för regulatoriska revisioner. Vi hjälper er att skapa dokumentation som visar att ni har tagit rimliga säkerhetsåtgärder. Detta skyddar er vid säkerhetsincidenter.

Minskad risk för böter är en stor ekonomisk fördel. Tillsynsmyndigheter ser på er säkerhetsåtgärder när de bedömer sanktioner. Ett bra program för cybersäkerhet kan reducera eller helt eliminera böter.

Kunder och partners litar mer på er när ni visar era säkerhetsåtgärder. Dataskydd är viktigt i dagens affärsliv. Cyber Detector hjälper er att visa er proaktiva säkerhet.

Leverantörskedjans riskvärdering är viktig i affärsrelationer. Större organisationer bedömer er säkerhetsprogram innan de gör affärer med er. Ett bra program för sårbarhetshantering öppnar nya möjligheter.

Varumärkets rykte skyddas mot skada från säkerhetsincidenter. Vi ser att enskilda intrång kan påverka företagets värdering och kundlojalitet. Genom att investera i förebyggande cybersäkerhet skyddar ni era immateriella värden.

Konkurrensfördelar växer när ni visar er säkerhet. Företag som kommunicerar sina säkerhetsåtgärder ses som pålitliga. Detta gör sårbarhetshantering till en investering som betalar sig genom riskreducering och affärsutveckling.

I vårt arbete med företag av alla storlekar ser vi återkommande mönster av utmaningar. Dessa utmaningar kan försvåra även de mest ambitiösa säkerhetsinitiativ. Förstå dessa hinder är första steget mot att övervinna dem.

Implementering och underhåll av ett effektivt sårbarhetshanteringsprogram kräver att organisationer navigerar genom en komplex terräng. Vi har identifierat de mest kritiska hindren. Vi har också utvecklat beprövade strategier för att hantera dem.

Modern cybersäkerhet ställer höga krav på företagens förmåga att hantera stora datamängder. Även välfinansierade säkerhetsavdelningar kämpar med att hålla jämna steg med den ständigt växande mängden hot.

Den överväldigande volymen av identifierade säkerhetsbrister utgör en av de mest påtagliga utmaningarna. Automatiserade scanners kan generera tusentals varningar dagligen. Detta skapar ett tillstånd av ”alert fatigue” där säkerhetsteam blir överväldigade.

Detta leder till att värdefulla resurser förbrukas på att sortera genom larm. Istället för att aktivt arbeta med att åtgärda verkliga problem.

Resursbrist manifesterar sig i flera dimensioner inom cybersäkerhet. Begränsade säkerhetsbudgetar tvingar organisationer att göra svåra prioriteringar. Det finns en akut brist på kvalificerad cybersäkerhetspersonal.

Komplexiteten i moderna IT-miljöer utgör ett annat betydande hinder. Hybrid-molninfrastruktur och distribuerade system skapar en situation där det är svårt att få fullständig synlighet över alla potentiella säkerhetsluckor.

Dessa komplexa strukturer kräver sofistikerade verktyg och djup teknisk kompetens. Detta för att kartlägga och skydda effektivt.

Falska positiva resultat från sårbarhetsscanning utgör en särskilt frustrerande utmaning. Säkerhetsteam måste investera värdefull tid i att manuellt verifiera varje rapport. Detta kan leda till misstro mot säkerhetsverktygen.

I värsta fall kan denna överbelastning resultera i att verkliga säkerhetsbrister förbises. Detta när de dyker upp bland hundratals falska larm.

Organisationer som inte adresserar sina sårbarheter proaktivt kommer att fortsätta att vara reaktiva mot säkerhetsincidenter. Detta kostar betydligt mer i både resurser och reputation.

Organisatoriska utmaningar uppstår när olika avdelningar har motstridiga prioriteringar. Säkerhetsåtgärder kan uppfattas som hinder för affärshastighet och innovation. Detta skapar friktion mellan säkerhetsteam och övriga delar av verksamheten.

Denna kulturella klyfta försvårar implementering av nödvändiga säkerhetsprotokoll.

Patchhantering presenterar sina egna specifika svårigheter. Säkerhetsuppdateringar riskerar att bryta kritiska affärssystem. Det kräver omfattande testning innan distribution.

När leverantörer inte tillhandahåller patchar i tid, tvingas organisationer förlita sig på kompenserade kontroller. Detta leder till tillfälliga lösningar.

Implementation av intelligenta prioriteringssystem är avgörande. Vi på Cyber Detector erbjuder en riskpoängskala från 1 till 1,000. Det fokuserar uppmärksamheten på de sårbarheter som utgör störst risk för er verksamhet.

Detta databaserade tillvägagångssätt eliminerar gissningar. Det möjliggör effektiv resursallokering.

Automatisering av rutinmässiga uppgifter frigör säkerhetsteamets tid för mer strategiska aktiviteter. Kontinuerlig sårbarhetsscanning och automatisk patchdistribution minskar den manuella arbetsbelastningen dramatiskt.

Modern AI kan också analysera mönster. Detta reducerar falska positiva resultat och förbättrar noggrannheten i hotidentifiering.

Integrerade plattformar som förenar flera säkerhetsfunktioner under en gemensam yta erbjuder betydande fördelar. Genom att konsolidera verktyg minskar komplexiteten. Det förbättrar samarbetet mellan olika säkerhetsfunktioner.

Detta holistiska tillvägagångssätt ger också bättre synlighet över hela säkerhetslandskapet. Det underlättar identifiering av säkerhetsluckor.

Kontinuerlig utbildning och kompetenshöjning är fundamentet för framgång inom cybersäkerhet. Detta inkluderar specialiserad träning för säkerhetspersonal och bredare medvetenhetsprogram för hela organisationen.

När alla medarbetare förstår sin roll i att skydda företagets tillgångar, skapas en säkerhetsmedveten kultur. Detta förstärker tekniska kontroller.

Etablering av tydliga processer och ansvarsområden hjälper till att överbrygga klyftan mellan säkerhetsteam och övriga avdelningar. Genom att involvera olika intressenter tidigt i säkerhetsinitiativ och tydligt kommunicera affärsvärdet av säkerhetsåtgärder, kan organisationer bygga stöd för nödvändiga förändringar.

Ett bra sårbarhetshanteringsprogram bygger på en tydlig strategi och säkerhetsmedveten personal. Vi hjälper er att skapa ett program som passar in i er verksamhet. Detta program ska ge mätbara säkerhetsförbättringar.

En framgångsrik implementering kräver mer än bara tekniska verktyg. Det kräver organisatoriskt engagemang och tydlig styrning.

Om ni inte har en genomtänkt plan kan säkerhetsinitiativ misslyckas. Vi hjälper er att skapa ett program som verkligen fungerar för er.

Starta med att definiera tydliga mål och omfattning baserat på er riskprofil. Vi hjälper er att bestämma vilka tillgångar som är mest viktiga att skydda. Ni måste också bestämma vilka resurser ni kan använda på kort och lång sikt.

Denna grundläggande riskbedömning styr alla dina beslut i programmet.

Vi rekommenderar att ni börjar med grundläggande cyberhygien. CIS Controls Implementation Groups erbjuder vägledning anpassad efter er mognadsnivå:

| Implementation Group | Organisationsnivå | Kärnfokus | Primära kontroller |

|---|---|---|---|

| IG1 | Grundläggande säkerhet | Cyberhygien och basala kontroller | Tillgångsinventering, säker konfiguration, åtkomstkontroll |

| IG2 | Medelstor organisation | Utökad sårbarhetshantering | Automatiserad patchhantering, loggning, incidentrespons |

| IG3 | Avancerad mognad | Proaktiv hotjakt och analys | Avancerad riskbedömning, penetrationstestning, hotintelligens |

Denna stegvisa modell låter er bygga säkerhet gradvis. Ni undviker att försöka implementera alltför avancerade kontroller innan grunden är på plats.

Det är viktigt att ha tydliga roller och ansvar. Vi hjälper er att definiera vem som äger sårbarhetshanteringsprocessen. Ni måste också bestämma vilka tekniska team som ansvarar för att implementera åtgärder.

Det är lika viktigt att bestämma hur affärsenheter involveras i riskacceptansbeslut. Ni måste också hålla ledningen informerad genom regelbunden rapportering.

Integration med befintliga IT- och säkerhetsprocesser är viktig. Det säkerställer att sårbarhetshantering inte blir isolerad. Genom att koppla till förändringshantering, incidentrespons, patchhantering och systemutveckling skapar ni synergier. Vi etablerar tydliga policyer och planer samt definierar kommunikationsflöden för säkerhetsprogrammet.

Utbildning och medvetenhet för personalen är kritisk. Även de mest avancerade tekniska kontrollerna kan kringgås av omedvetna eller manipulerade medarbetare. Därför är kontinuerlig säkerhetsutbildning en investering som ger direkt avkastning genom minskat antal säkerhetsincidenter.

Vi på Cyber Detector erbjuder CyberLearn som kombinerar engagerande säkerhetsmedvetenhetsutbildning med praktiska moment. Plattformen använder AI-driven mikroinlärning anpassad till individuella behov och roller i organisationen. Detta säkerställer att varje medarbetare får relevant utbildning för sin specifika riskexponering.

CyberLearn inkluderar realistiska nätfiskesimuleringar som testar och förbättrar personalens förmåga att identifiera social engineering-attacker. Dessa simuleringar ger värdefull data om organisationens verkliga säkerhetsmedvetenhet. Vi mäter säkerhetsbeteende över tid för att verifiera att utbildningen faktiskt leder till förändrade beteenden, inte bara ökad teoretisk kunskap.

Vi betonar vikten av kontinuerlig förbättring. Sårbarhetshanteringsprogrammet regelbundet utvärderas och uppdateras. Detta baseras på lärdomar från säkerhetsincidenter, förändringar i hotlandskapet och nya teknologier som införs i organisationen. Feedback från deltagande team ger ovärderlig insikt för programmets utveckling.

Denna iterativa process säkerställer att programmet förblir relevant och effektivt. Genom att kombinera stark strategi med välutbildad personal skapar ni en hållbar säkerhetskultur som skyddar organisationen långsiktigt.

Technologi, lag och etik möts i sårbarhetshanteringens utmaningar. Det kräver styrka och strategiskt tänkande. Cybersäkerhet är viktig för samhället och företagen.

Organisationer måste följa lagar och skydda sig. Detta skyddar både företaget och dess rykte. Fel kan leda till stora ekonomiska och rykteskostnader.

GDPR är viktigt för organisationer som hanterar personuppgifter i EU. Artikel 32 kräver säkerhetsåtgärder. Det är en lag som vi måste följa.

Om man inte följer GDPR kan det bli dyra böter. Det kan vara upp till 4% av årsomsättningen. Man måste också rapportera incidenter inom 72 timmar.

CIS Controls hjälper till att följa flera lagar samtidigt. Det visar att man följer GDPR och andra viktiga regler.

NIS2-direktivet kräver mer säkerhet i fler sektorer. Det gör att ledningen kan bli ansvarig för säkerhetsbrister. Det betyder att företagsledningar måste ta cybersäkerhet allvarligt.

| Regulatoriskt ramverk | Tillämpningsområde | Krav på sårbarhetshantering | Sanktioner vid bristande efterlevnad |

|---|---|---|---|

| GDPR | Personuppgiftshantering i EU | Lämpliga tekniska och organisatoriska åtgärder enligt artikel 32 | Upp till 4% av global årsomsättning eller 20 miljoner euro |

| PCI DSS | Kortbetalningar | Kvartalsvis sårbarhetsscanning och årliga penetrationstester | Böter, förlust av betalningshanteringsrättigheter |

| NIS2 | Kritiska tjänster och infrastruktur | Systematisk riskbedömning och säkerhetsåtgärder | Ekonomiska sanktioner och personligt ledningsansvar |

| HIPAA | Hälso- och vårddata (USA) | Regelbundna riskbedömningar och säkerhetsuppdateringar | Betydande böter och eventuella straffrättsliga påföljder |

Det finns etiska aspekter i sårbarhetshantering. Responsible disclosure är en viktig del. Det innebär att man kontaktar leverantören om man hittar sårbarheter.

Integritetsfrågor uppstår när man samlar data. Man måste vara försiktig så att man inte skapar nya risker. Det är viktigt att skydda användarnas data.

Man måste tänka på vad man delar med andra. Information som hjälper kan också skada om den inte hanteras rätt. Vi arbetar med processer för att dela information säkert.

Framgångsrika företag ser säkerhet som en gemensam ansvar. Detta skapar en kultur där alla är med. Det gör att man kan hantera hoten snabbare.

Öppenhet mellan säkerhetsteam och ledning är viktig. Man måste kunna rapportera säkerhetsläget. Det hjälper till att fatta rätt beslut.

Vi på Cyber Detector hjälper till med att bryta ner barriärer. Vi skapar gemensamma plattformar för säkerhetsarbete. Det gör att man kan ta bättre beslut och förbättra säkerheten.

Digitaliseringen går snabbt framåt. Ny teknologi som generativ AI och mikrotjänster blir vanligare. Detta innebär stora förändringar för sårbarhetshantering.

Traditionella metoder för att hitta sårbarheter måste snabbt utvecklas. Detta för att möta nya hot som inte fanns för några år sedan. Företag som förstår dessa förändringar kan bygga starka försvarsstrategier.

Teknologin skapar både möjligheter och utmaningar inom cybersäkerhet. Nu hanterar organisationer komplexa system som molntjänster och AI-drivna applikationer. Detta kräver en ny syn på säkerhetsrisker.

Artificiell intelligens och maskininlärning förändrar sårbarhetsupptäckt. Nästa generations säkerhetsverktyg använder AI för att hitta komplexa sårbarheter. De lär sig kontinuerligt och anpassar sig till nya hot.

Vi på Cyber Detector investerar i AI för att ge våra kunder fördelar. Dessa lösningar kan förutsäga vilka sårbarheter som kommer att attackeras. Det hjälper organisationer att fokusera på de största hoten.

Automatisering gör att sårbarhetsupptäckt går snabbare. AI-system genererar snabbt åtgärder och säkra kodfixar. Detta är viktigt i molnmiljöer där saker förändras snabbt.

Kontinuerlig övervakning och beteendeanalys blir viktigare. Dagens attacker utnyttjar affärslogikbrister snarare än tekniska sårbarheter. Det kräver lösningar som förstår normal användning.

API-säkerhet är ett stort fokusområde. Beteendeanalys är kritisk för att upptäcka avvikelser som indikerar missbruk. Traditionell penetrationstestning missar dessa hot.

DevSecOps och shift-left-säkerhet förändrar hur vi bygger programvara. Säkerhetstestning görs tidigt i utvecklingsprocessen. Detta förstärker sårbarhetshantering i molnet med proaktiva kontroller.

API-explosionen skapar många nya attackytor. Traditionell sårbarhetsscanning når inte dessa. Moderna applikationer består av många sammankopplade tjänster.

Skugg-API:er och zombie-API:er är stora risker. Skugg-API:er är odokumenterade och oförvaltade. Zombie-API:er är föråldrade men fortfarande aktiva.

Generativ AI introducerar nya sårbarhetsklasser. Prompt injection-attacker manipulerar AI-system. Dataförgiftning påverkar modellträning och kan läcka känslig information.

| Säkerhetsområde | Traditionell approach | Framtidens metod | Nyckelfördel |

|---|---|---|---|

| Hotdetektering | Signaturbaserad scanning med veckovisa eller månatliga skanningar | AI-driven kontinuerlig övervakning med prediktiv analys | Upptäcker okända hot och minskar reaktionstid med 90% |

| API-säkerhet | Manuell dokumentation och periodisk penetrationstestning | Automatisk upptäckt med runtime-beteendeanalys | Identifierar skugg-API och affärslogikattacker i realtid |

| Kodgranskning | Manuell review innan release med säkerhetsteam | Integrerad DevSecOps med automatiska fixar i utvecklingsmiljön | Shift-left säkerhet som minskar sårbarheter med 75% före produktion |

| Molnsäkerhet | Separata verktyg för varje molnleverantör | Enhetlig plattform för multicloud och hybrid-miljöer | Centraliserad synlighet över hela infrastrukturen |

AI-specifika risker kräver nya säkerhetsramverk. Organisationer måste investera i kompetens och verktyg för maskininlärning.

Molnbaserade och hybrid-infrastrukturer skapar komplexitet. Det kräver enhetlig synlighet och styrning över hela infrastrukturen.

Supply chain-säkerheten är viktigare än någonsin. Angripare attackerar mjukvaruleverantörer för att nå många slutanvändare. Detta kräver kontinuerlig övervakning av beroenden.

Framgångsrika organisationer investerar i flexibla säkerhetsplattformar. De använder automatisering och AI för att hantera komplexitet. Viktigast är att bygga säkerhetskunskap i hela organisationen.

Vi på Cyber Detector erbjuder molnbaserade säkerhetslösningar. Vi växer med våra kunders behov. Genom att kombinera sårbarhetsscanning med AI och kontinuerlig övervakning hjälper vi svenska företag möta framtidens utmaningar.

Vi vet att sårbarhetshantering kräver ständig utbildning. Hotlandskapet förändras hela tiden. Det är därför som livslångt lärande är viktigt för att skydda oss.

CIS Controls har detaljerade guider för säkerhet. OWASP ger mycket information om API-säkerhet och Top 10 sårbarheter. Microsoft har värdefull dokumentation om sårbarhetsidentifiering och hantering på sina plattformar. Cyber Detector bloggen delar ny information om cybersäkerhet och nätfiskeattacker.

Coursera och Udemy har kurser i säkerhet. Du kan lära dig allt från grund till avancerad sårbarhetsanalys. Certifieringar som CEH och OSCP visar att du är duktig på penetrationstestning.

Black Hat, DEF CON och RSA Conference har webbinarier. Dessa hjälper dig att hålla dig uppdaterad med ny forskning. Reddit’s netsec-forum och ISACA är bra för att lära sig tillsammans med andra.

Sårbarhetshantering är en process för att hitta och åtgärda säkerhetsproblem i IT-systemen. Detta inkluderar allt från mjukvarufel till designbrister. Det är viktigt för företag eftersom ett dataintrång kan kosta miljoner.

Vi hjälper er att bygga säkra system som skyddar er verksamhet. Det gör att ni kan växa utan risker.

Vi delar in sårbarheter i tre grupper. Teknologiska sårbarheter inkluderar mjukvarufel och säkerhetsluckor. Mänskliga och organisatoriska sårbarheter handlar om personalens säkerhetsmedvetenhet.

Fysiska sårbarheter inkluderar otillräcklig åtkomstkontroll till datacenter. Vi ser till att ni hanterar alla dessa sårbarheter effektivt.

Vi tar er genom fyra viktiga steg i sårbarhetshantering. Först identifierar vi sårbarheter genom skanning och penetrationstestning.

Vi bedömer och prioriterar sedan dessa sårbarheter. Åtgärder implementeras och vi övervakar sedan för att se till att allt fungerar som det ska.

Vi använder en riskpoängskala för att prioritera sårbarheter. Detta hjälper er att fokusera på de mest kritiska sårbarheterna.

Detta gör er säkerhetsinvesteringar mer effektiva. Ni kan fokusera på de områden som ger störst skydd.

Modern sårbarhetshantering kräver rätt verktyg. Vi erbjuder en plattform som inkluderar nätverksskanners och applikationsskanners.

Plattformen möjliggör kontinuerlig övervakning. Detta ger er en komplett syn på er säkerhetsposition. Automatisering är nödvändig för att hantera den stora mängden sårbarheter.

Sårbarhetshantering är viktig för att uppfylla GDPR. Det kräver lämpliga tekniska och organisatoriska åtgärder. Brister kan leda till böter upp till 4% av årsomsättningen.

Vi hjälper er att visa att ni har gjort rätt förberedelser. Detta underlättar revisioner och minskar risk för böter. Andra ramverk som PCI DSS kräver också sårbarhetshantering.

Investering i sårbarhetshantering stärker er verksamhet. Det minskar attackytor och försvar. Det leder till ekonomiska besparingar och ökad kontinuitet.

Organisationer med starka program upplever färre incidenter. Detta minskar kostnader. Ökat förtroende är en stor fördel, särskilt vid regulatoriska revisioner.

Vi har identifierat flera stora utmaningar. Överväldigande volym av sårbarheter kan leda till ”alert fatigue”. Resursbrist är också ett stort problem.

Komplex IT-miljö gör det svårt att få full synlighet. Falska positiva resultat förbrukar tid. Vi hjälper er att hantera dessa utmaningar genom automatisering och kontinuerlig utbildning.

Vi guidar er genom processen att bygga ett sårbarhetshanteringsprogram. Börja med att definiera mål och omfattning. Vi rekommenderar ett fasindelat tillvägagångssätt.

Etablera tydliga roller och ansvar är viktigt. Vi hjälper er att integrera sårbarhetshantering med befintliga IT-processer. Utbildning är kritisk, och vi erbjuder CyberLearn för att stödja er.

Vi ser en framtid där AI och maskininlärning blir viktigare. Nästa generations verktyg kommer att använda AI för att identifiera sårbarheter. Kontinuerlig runtime-övervakning blir alltmer viktig.

DevSecOps-integration kommer att flytta säkerhetsåtgärder tidigare i utvecklingsprocessen. Vi investerar i AI-drivna kapaciteter för att ge er konkurrensfördelar.

Vi erbjuder många resurser för att utbilda er. Grundläggande verk och branschpublikationer är bra att börja med. Följ ledande säkerhetsforskare och prenumerera på säkerhetsbloggar.

Onlinekurser och certifieringsprogram är också värdefulla. Vi erbjuder direktstöd och regelbundna kundwebbinarier. Utbildade kunder är våra bästa partners.

Vi förstår vikten av API-säkerhet i moderna applikationer. Verktyg som Plexicus ASPM och Salt Security använder AI för att identifiera sårbarheter. De övervakar API-trafik och integreras i CI/CD-pipelines.

Detta är en del av vår shift-left-strategi. Säkerhet integreras tidigt i utvecklingsprocessen. Det gör att ni kan bygga säkra programvaror.

Vi rekommenderar en riskbaserad approach till scanningsfrekvens. Kontinuerlig automatiserad sårbarhetsscanning är viktig för internetexponerade system. Interna system bör scannas minst kvartalsvis.

Penetrationstestning bör göras åtminstone årligen. Regulatoriska krav som PCI DSS kräver specifika frekvenser. Detta etablerar en grundläggande minimifrekvens.

Kostnaden för sårbarhetshantering varierar. Det inkluderar verktyg, personal, utbildning och implementering av säkerhetsuppdateringar. Vi erbjuder flexibla lösningar som skalar med era behov.

Det är en investering som skyddar er verksamhet. Kostnaden för ett robust program är en bråkdels av kostnaden för ett dataintrång.

Falska positiva resultat är ett stort problem. Vi använder intelligent filtrering för att minska dessa varningar. Vår plattform använder kontext om er miljö för att reducera irrelevanta varningar.

Kontinuerlig finjustering baserat på feedback från verifierade resultat hjälper också. Våra AI-drivna kapaciteter lär sig vilka varningar som är falska positiva i er specifika miljö.

Sårbarhetshantering och incidenthantering är komplementära. Sårbarhetshantering är proaktiv och syftar till att förhindra incidenter. Incidenthantering är reaktiv och hanterar säkerhetshändelser när de inträffar.

Integration sker genom att sårbarhetsdata informerar incidentresponsplaner. Incidentanalyser driver sårbarhetshantering genom att avslöja tidigare okända svagheter. Gemensamma verktyg och processer för hotintelligens informerar båda funktionerna.

Personalutbildning är viktig för att skydda er verksamhet. Mänskliga och organisatoriska sårbarheter är ofta den största risken. Vi erbjuder CyberLearn för att utbilda er.

Det kombinerar engagerande säkerhetsmedvetenhetsutbildning, AI-driven mikroinlärning och nätfiskesimuleringar. Utbildning är kritisk för att stärka er övergripande säkerhetsposition.